Copyright © 2002 RNDr. Libor

Dostatek

EurOpen.CZ

Česká společnost uživatelů

otevřených systémů

http://www.europen.cz

Tutorial PKI

RNDr. Libor Dostálek

Jetřichovice

2. června 2002

1 Obsah

4 Autentizace uživatele a autorizace dat bez

využití asymetrické kryptografie

4.2.1 Seznam jednorázových

hesel

4.2.7 Autentizační

kalkulátory

4.2.8 Jednorázová hesla přes

GSM

6.1 Diffe-Hellmanův algoritmus

7 Využití asymetrické kryptografie

7.1.1 Uložení soukromého

klíče na disku

8.1.2 Identifikační údaje CA

(vystavitel certifikátu) - Issuer

8.1.3 Identifikační údaje

uživatele (předmět certifikátu) - subject

8.3 Žádost o odvolání certifikátu

8.4 Seznam odvolaných

certifikátů - CRL

8.5 On Line zjišťování

platnosti certifikátu - OCSP

8.6 Žádost o certifikát tvaru

CRMF

8.7.2 Typ zprávy „Signed

Data“

8.7.3 Typ zprávy „Enveloped

Data“

9.4 Certikační politiky

(certifikační zásady)

9.4.1 Testovací certifikační

autority

9.5 Vytvoření žádosti o

certifikát

10 Jaké certifikáty budeme používat?

11.1 Architektura elektronické

pošty

11.2.1 Přehled základních

hlaviček z RFC-822

12.1.3 Hlavička

Content-Transfer-Encoding

12.1.5 Hlavička

Content-Description

12.1.6 Hlavička

Content-Disposition

12.2 Standardní kódovací

mechanismy

12.3 Znaky v hlavičce, které

nejsou ASCII

12.4 Jednoduché typy dat v

hlavičce Content-Type

12.5 Kompozitní typy v

Content-Type

13.1 Zpráva CMS používaná

v S/MIME

13.3 MIME: Multipart/Signed a

Multipart/Encrypted

13.5 Jaká číhají nebezpečí na

adresáta

17 Aplikace PKI v elektronickém bankovnictví

přes Internet

17.1 HomeBanking,

InternetBanking apod.

![]()

2 Úvod

Tento

materiál je určen pro tutoriál konference EurOpen 2002. Jeho základem jsou

texty, které jsem v minulosti používal k výuce a které jsou vystaveny na

http://info.pvt.cz. Z těchto textů také vznikl „Velký průvodce protokoly

TCP/IP, bezpečnost“ vydaný ve vydavatelství CopmputerPress.

Tento

materiál je určen pro tutoriál konference EurOpen 2002. Jeho základem jsou

texty, které jsem v minulosti používal k výuce a které jsou vystaveny na

http://info.pvt.cz. Z těchto textů také vznikl „Velký průvodce protokoly

TCP/IP, bezpečnost“ vydaný ve vydavatelství CopmputerPress.

Z pohledu čtenáře lze to s jistou mírou nadsázky říci i obráceně: tento materiál je zjednodušením publikace „Velký průvodce protokoly TCP/IP, bezpečnost“, tak aby laskavý čtenář nebyl obtěžován zbytečnými detaily jako je např. popis jednotlivých datových struktur atp.

Počátek tohoto materiálu se věnuje některým alternativním technologiím. Na první pohled by se mohlo zdát zbytečné o těchto technologiích v úvodu do PKI psát, ale důvod vložení jejich podpisu do tohoto materiálu je ryze praktický. Mnohdy se tyto technologie kombinují s PKI. Příkladem takové kombinace může být bezpečný web (protokoly SSL/TLS). A podle mého názoru je pro čtenáře podstatně příjemnější si tyto technologie vychutnat i s jejich praktickým využitím než je vkládat jako abstraktní kapitoly do popisu bezpečného webu.

![]()

3 Hash

Ještě

před tím než se přejdeme k šifrovacím algoritmům, tak si ukážeme jaké užitečné věci lze udělat pomocí

na první pohled tak jednoduchého mechanismu jako je hash. Anglické slovo hash

se do češtiny překládá různě: kontrolní součet, miniatura či výstižně ale asi

ne zcela spisovně „výcuc“. Pokud však hovorově chceme někomu sdělit co máme na

mysli, pak zpravidla použijeme slovo hash [čti heš]. V následujících

kapitolách bude používat termín „kontrolní součet“.

Ještě

před tím než se přejdeme k šifrovacím algoritmům, tak si ukážeme jaké užitečné věci lze udělat pomocí

na první pohled tak jednoduchého mechanismu jako je hash. Anglické slovo hash

se do češtiny překládá různě: kontrolní součet, miniatura či výstižně ale asi

ne zcela spisovně „výcuc“. Pokud však hovorově chceme někomu sdělit co máme na

mysli, pak zpravidla použijeme slovo hash [čti heš]. V následujících

kapitolách bude používat termín „kontrolní součet“.

Hash je jednocestná funkce která nám z libovolně dlouhého textu vyrobí krátký řetězec konstantní délky. Výsledný řetězec (hash) by měl maximálně charakterizovat původní text. Typická velikost výsledného textu je 16B (např. algortimus MD-5) nebo 20B (algoritmus SHA-1). Jednocestnou funkcí se rozumí algoritmy, které technicky snadno umožňují spočíst výsledek, ale k výsledku najít původní text je technicky extrémně náročné.

Jelikož se hash počítá z libovolně dlouhého textu, tak ke konkrétnímu hash je teoreticky možné najít nekonečně mnoho původních textů. Kvalitní algoritmy pro výpočet hash jsou klasické jednocestné funkce. Tj. ke konkrétnímu hash je výpočetně obtížné najít nějaký povodní text.

Kvalitní jednocestné funkce pro výpočet hash by měly dát výrazně jiný výsledek při drobné změně původního textu. Počítáme-li např. hash z textu nesoucího platební příkaz, pak by bylo nemilé, kdyby se nám po připsání nuly k převáděné částce hash nezměnil. Ale k tomuto problému se dostaneme u elektronického podpisu.

Hashovací

funkce jsou konstruovány na výpočetních operacích nízké úrovně (především

bitové operace a posuny) a jsou tedy výpočetně velmi rychlé a efektivní.

Hashovací

algoritmy nejsou v žádném případě šifrovacími algoritmy (už vzhledem

k nejednoznačnosti – obecně neexistuje inverzní funkce), ale používají se

v roli kvalitního “otisku prstu dat” (fingerprint).

![]()

4 Autentizace uživatele a autorizace dat bez využití asymetrické kryptografie

Mnohdy se autentizace uživatele spojuje s přihlášením uživatele k počítačovému systému. V dnešní době problém autentizace uživatele je aktuální problém pro internetové aplikace, které používá široká veřejnost. A tak pro volbu autentizace začínají platit i kritéria, která byla dříve spíše v pozadí. Jedná se např. o cenu autentizačních pomůcek či komplikovanost autentizace pro klienta. Stačí se nad problémem zamyslet prakticky: je rozdíl v tom, nakupuje-li firma autentizační kalkulátory v ceně několika set Kč pro padesát zaměstnanců nebo pro dvacet tisíc svých klientů.

Na komplikovanost autentizace je možné se dívat ze dvou pohledů: z pohledu pracnosti a z pohledu nároků na znalosti nutné k provádění autentizace. Mechanická pracnost vstupuje do hry např. při použití autentizačních kalkulátorů, kdy klient musí do kalkulátoru a z kalkulátoru přepisovat data (i když u optických klíčů je možné část tohoto přenosu automatizovat). Při použití digitálního podpisu je autentizace pro uživatele mechanicky jednoduchá, avšak uživatel musí pochopit princip digitálního podpisu, musí obnovovat certifikáty atd.

Autentizace uživatele je možné provést na základě:

- Že uživatel něco ví (heslo).

- Že uživatel něco má (autentizační kalkulátor, čipovou kartu či v poslední době mobilní telefon).

- Že uživatel má nějaké biometrické vlastnosti (otisky prstů, struktury oční sítnice či duhovky, tvar obličeje, rozpoznávání hlasu a mnohé další vlastnosti, které znáte z detektivek a podobné literatury).

Snaha je jednotlivé uvedené metody kombinovat.

4.1 Hesla

Heslo, které se používá vícenásobně, asi všichni znají. Již asi méně známé je, že přístupové heslo na straně serveru nebývá uchováváno v čisté textové podobě, ale znehodnocené jednocestnou funkcí proti zneužití správcem systému.

V okamžiku, kdy uživatel zadá heslo, aby se autentizoval, tak systém zavolá na zadané heslo jednocestnou funkci a výsledek se porovná s údajem uloženým v systému. Algoritmů jednocestných funkcí je celá řada.

Např. v operačním systému UNIX se ukládají jednocestně znehodnocená hesla, kde jednocestný algoritmus je založen na symetrické šifře. Šifruje se stále stejný text (např. samé nuly), ale jako šifrovací klíč slouží právě heslo. Nepříjemné je, že dva uživatelé si mohou zadat stejné heslo, pak by měli i stejný údaj uložený v systému. Tato vada se odstraňuje tím, že do jednocestné funkce vstupuje další číslo – tzv. sůl. Toto číslo při generaci hesla automaticky generuje systém. Sůl se ukládá společně s heslem znehodnoceným jednocestnou funkcí. Při ověřování hesla tak do výpočtu vstupuje heslo a sůl – výsledek se pak porovná s údajem uloženým v systému.

4.2 Jednorázová hesla

Jednorázová hesla řeší problém odposlechu hesla během jeho přenosu sítí a následným použitím odposlechnutého hesla. Jednorázová hesla se nepoužívají pouze u aplikací provozovaných v počítačových sítích, ale i u tak odlišných aplikací jako je CallCentrum, kdy je nutné autentizovat uživatele, který požaduje služby běžným telefonem.

Jak je to vlastně možné, že uživatel může pokaždé zadat jiné heslo? Algoritmů na tvorbu jednorázových hesel je celá řada.

4.2.1 Seznam jednorázových hesel

Nejjednodušší metodou jednorázových hesel je seznam jednorázových hesel. V tomto případě, je vygenerován seznam hesel, který může být vytištěn na papír a předán uživateli (resp. zaslán uživateli bezpečnou elektronickou poštou). Stejný seznam existuje i na straně systému, kde mohou být i jednotlivá jednorázová hesla znehodnocena jednocestnou funkcí.

Uživatel pak pro svou autentizaci zadává jedno heslo po druhém. Po zadání hesla si zadané heslo škrtne ze seznamu.

Jednorázová hesla mohou být v seznamu i očíslována. Systém pak může ve výzvě pro zadání hesla napovědět uživateli jaké heslo má zadat.

Po vyčerpání seznamu musí být uživateli vygenerován a předán další seznam. Další nevýhodou seznamu hesel je, že si jej uživatel těžko může zapamatovat, a tak jej musí nosit s sebou v tištěné či elektronické podobě. Může se tak snadno stát, že uživatel seznam jednorázových hesel zapomene např. v i-kavárně.

Seznamy jednorázových hesel se často kombinují s klasickým heslem. Uživatel pak zadává heslo skládající se ze dvou částí: z klasického (vícenásobného) hesla a z jednorázového hesla. Tím se komplikuje využití seznamu jednorázových hesel zapomenutého v i-kavárně a na druhou stranu se i komplikuje použití odposlechnutého hesla.

Jinou možností používání jednorázových hesel je jednotlivá hesla očíslovat a nevyžadovat hesla jedno po druhém, ale náhodně. Náhodný výběr hesel může být i s opakováním, tj. pak se v podstatě nejedná o „jednorázové heslo“, ale požadavek na výběr dvou stejných hesel v pro útočníka zajímavém čase je málo pravděpodobný.

Pro některé aplikace je dostatečná i

autentizační karta. Jedná se o plastikovou kartičku bez magnetického proužku a bez čipu s několika předtištěnými

sadami čísel.

Pro některé aplikace je dostatečná i

autentizační karta. Jedná se o plastikovou kartičku bez magnetického proužku a bez čipu s několika předtištěnými

sadami čísel.

Obr. 4-1 Autentizační karta

Princip použití spočívá v tom, že aplikace vygeneruje dotaz na zadání několika náhodně vybraných čísel vytištěných na kartě. Např. v podobě "zadejte třetí čtveřici čísel ze čtvrté sady vytištěných na Vaší Autentizační kartě".

Autentizační karta je forma použití vícenásobných hesel s jednoduchým doplňkem vzdáleně připomínajícím heslo na jedno použití.

Výhodou tohoto prostředku jsou jeho zanedbatelné pořizovací náklady, kterými jsou získány velmi zajímavé bezpečnostní vlastnosti.

Obr. 4-2. Zadání jednorázového hesla pomocí autentizační karty

4.2.2 Rekurentní algoritmus

Rekurentní algoritmus používá některý z algoritmů pro výpočet kontrolního součtu. Zvolme si jeden z těchto jednocestných algoritmů a označme jej F. Dále si uživatel musí sám zvolit nějaký řetězec násada. Tento řetězec uživatel nikomu nesděluje – je to uživatelovo tajemství.

Kontrolní součet z řetězce násada vyjádříme jako:

F(násada).

Použijeme-li algoritmus F dvakrát opakovaně na tutéž zprávu, tj. F(F(násada)), pak budeme psát:

F2(násada)

a obdobně

Fn(násada)

bude znamenat, že jsme použili algoritmus F na řetězec násada celkem n-krát.

Použití této metody spočívá též nejprve v inicializačním kroku. Uživatel si pořídí text násada (případně si jej zašifruje pomocí PINu).

V inicializačním kroku se uživatel a správce aplikace dohodnou na čísle, např. 1000. Uživatel vyrobí:

F1000(násada) a předá jej správci aplikace.

Správce aplikace si do databáze k našemu uživateli poznamená název algoritmu pro výpočet kontrolního součtu (tj. F), číslo 1000 a F1000(násada). Správce tedy nezná text násada (je to uživatelovo tajemství).

Při autentizaci pošle uživatel na server jméno, server ve své databázi zjistí, jakou uživatel používá autentizační metodu. Obratem server uživateli pošle dotaz obsahující číslo (n-1), tj. nyní 999. Uživatel vygeneruje odpověď F999(násada) a odešle to jako jednorázové heslo serveru.

Server prověří totožnost uživatele, takže provede porovnání

F(F999(násada)) = F1000(násada)

Algoritmus F je mu

znám a F1000(násada) má

uloženo v konfiguračním souboru a F999(násada) obdržel

v odpovědi uživatele.

Po úspěšném prověření uživatele uloží server do konfiguračního souboru místo hodnoty F1000(násada) hodnotu F999(násada) a místo čísla 1000 číslo 999. Při další autentizaci se vše provádí s číslem o jedničku nižším, tj. provádí se autentizace:

F(F998(násada)) = F999(násada)

Uživatel mohl tedy vygenerovat celkem 999 hesel na jedno použití, pak musí změnit hodnotu řetězce násada a správci serveru předat nový F1000(násada).

Ještě bychom se měli vrátit k procesu, kdy uživatel předává správci aplikace číslo n a hodnotu Fn(násada). Tyto údaje sice může předat osobně, ale to není příliš praktické. Uživatel totiž pravděpodobně nepřijde do styku se správcem aplikace, ale s obchodním útvarem provozovatele aplikace. V případě, že by autentizační údaje procházely mnoha rukama, tak je nebezpečí zneužití těchto údajů. Jednodušší je, aby obchodní útvary předaly klientovi jednorázové heslo (např. v zalepené obálce) a uživatel se při první autentizaci prokázal tímto jednorázovým heslem a přitom předal aplikaci i číslo n a hodnotu Fn(násada). Obdobně může dojít i k reinicializaci po dosažení n=1.

4.2.3 S/KEY

Algoritmus S/KEY je implementací rekurentního algoritmu. S/KEY je popsán v RFC-1760. Jádrem je použití algoritmu pro výpočet kontrolního součtu MD4 (MD4 je popsán v RFC-1320).

Násadu si klient volí sám tak, aby byla dlouhá minimálně 8 bajtů.

Algoritmus MD4 produkuje 16 bajtů dlouhý kontrolní součet. Ten se v tomto případě dělí na dvě poloviny po 8 bajtech, které se spojí operací XOR do výsledných osmi bajtů. Použijeme-li terminologii z předchozího paragrafu, pak algoritmem F je algoritmus MD4, jehož výsledek se dělí na dvě poloviny, které jsou operací XOR sloučeny do výsledných osmi bajtů.

S/KEY má nápadité rozšíření umožňující použít stejný algoritmus (včetně stejné násady) pro více aplikací (např. pro více serverů). Princip spočívá v tom, že aplikace (server) vyzývající uživatele k prokázání své totožnosti (k autentizaci) klientovi zobrazí tři údaje:

- Informaci, že se používá algoritmus S/KEY.

- Číslo n kolikrát má uživatel aplikovat algoritmus F.

- Sůl, což je řetězec vygenerovaný serverem a zasílaný uživateli nezabezpečeně jako součást výzvy. Právě solí se budou výzvy jednotlivých aplikací lišit.

Uživatel nejprve spojí násadu se solí a výsledný řetězec teprve použije jako násadu pro algoritmus F.

4.2.4 OTP (One Time Password)

OTP je popsáno v RFC-1938, které rozšiřuje mechanismus S/KEY o možnost použití dalších algoritmů pro výpočet kontrolního součtu, jako jsou např. algoritmy MD5 (popsaný v RFC-1321) a SHA-1.

4.2.5 Sdílené tajemství

Jednorázové heslo vytvořené za využití sdíleného tajemství opět využívá jednocestnou funkci jako je např. hash. Mechanismus autentizace je ale odlišný. Z bezpečnostního hlediska má tento typ autentizace jednu nepříjemnou vlastnost. Obě strany znají společné sdílené tajemství, takže jedna strana může podezírat druhou, že tento mechanismus zneužila. Prokazuje-li např. klient svou totožnost vůči serveru. Pak klient může tvrdit: „To jsem nebyl já, kdo prokazoval svou totožnost, to byl správce serveru, který má přístup ke společnému sdílenému tajemství se přihlašoval místo mne“. Toto zpochybnění nepřichází v úvahu u rekurentního algoritmu (násadu zná pouze klient) ani u asymetrické kryptografie. Vraťme se však k autentizačnímu algoritmu na bázi sdíleného tajemství, který využívá např. SSL/TLS. Popíšeme se jej podle obr. 4-3.

Obr. 4-3 Autentizace za využití sdíleného tajemství

Ještě předtím než se budeme moci využívat mechanismus autentizace, tak jedna strana vygeneruje nějaký řetězec nazývaný sdíleným tajemstvím (1). Sdílené tajemství se předá druhé straně (2). V tomto okamžiku obě strany sdílí společné tajemství (3) a může se začít s autentizací (s generováním jednorázových hesel).

Pro názornost si představíme, že klient prokazuje svou totožnost (autentizuje se) serveru. Klient naváže komunikaci se serverem (4). Server se klienta zeptá na jeho jméno (4). Klient serveru sdělí své přihlašovací jméno (5). Server ve své databázi uživatelů najde klienta zadaného přihlašovacího jména (7) a zjistí, že používá algoritmus na bázi sdíleného tajemství (v databázi by byla uvedena i konkrétní jednocestná funkce – např. MD-5). Jelikož server zjistil, že klient k prokázání své totožnosti používá tento algoritmus, tak server vygeneruje náhodné číslo „č“ (8), které zasílá jako výzvu klientovi. Klient vezme přijaté číslo „č“ a sřetězí jej se sdíleným tajemstvím. Z výsledku spočte hash (9). Tento hash tvoří jednorázové heslo, které zašle serveru (10).

Server zná jak společné sdílené tajemství, tak i číslo „č“. Umí tudíž spočíst stejný hash. Nyní stačí porovnat hash spočtený klientem s hash, který spočetl server. Pokud jsou oba stejné, pak klient prokázal svou totožnost.

Obdobný mechanismus lze použít i jako důkaz pravosti dat (autorizaci dat). Mechanismus si popíšeme na případu bankovního platebního příkazu podle obr. 4-4.

Obr. 4-4 Důkaz pravosti dat

Na počátku se opět vygeneruje sdílené tajemství (1), které se distribuuje tak, aby jej měli k dispozici obě strany (2).

Klient pak např. v Internetové kavárně vyplňuje webový formulář s platebním příkazem (3) na anonymním webu banky (anonymní HTTPS). Jenže takový příkaz by mohl udělat každý, takže je k příkazu nutné přídat i nějaký důkaz, že příkaz vydal majitel účtu. Takový důkaz se vytvoří na základě sdíleného tajemství mezi serverem a majitelem účtu (klientem). Jedná se ve své podstatě o jednorázové heslo přeneseně označované též jako „symetrický elektronický podpis“.

Klient sřetězí důležitá pole platebního příkazu se sdíleným tajemstvím a z výsledku spočte hash. Tento hash bude právě tvořit důkaz pravosti, který klient vloží do příslušného pole webového formuláře (5). Formulář odešle na server (6). Server si v databázi klientů (majitelů účtů) zjistí sdílené tajemství a z polí obdrženého formuláře rovněž spočte hash. Nyní server porovná jestli serverem spočtený hash je shodný s hash z obdrženého webového formuláře, když ano, pak je platební příkaz odeslaný opravdu majitelem účtu (nebo někým komu majitel účtu prozradil sdílené tajemství). Je tu opět problém, že z vyzrazení sdíleného tajemství může klient obvinit banku.

4.2.6 Autorizace dat

Při autentizaci se prokazuje totožnost. Již jsme se však zmínili, že je mnohdy třeba ověřovat pravost předávaných dat. Ověřování pravosti má dva aspekty:

- Ochrana před útočníkem, který data mění na cestě od odesilatele k příjemci.

- Ochrana příjemce před popřením pravosti odeslaných dat odesilatelem. Tuto ochranu je schopen zajistit pouze digitální podpis, kterým se budeme zabývat v následujících kapitolách.

První jednodušší případ autorizace dat (ochrana před útočníkem) je možné zajistit i jednoduššími prostředky než je digitální podpis. Digitální podpis není vždy vhodné nebo možné použít.

Pro takovouto autorizaci přenášených dat se opět používá některý z algoritmů pro výpočet kontrolního součtu. Odesílatel a příjemce se předem dohodnou na nějakém řetězci, který zají pouze oni – na sdíleném tajemství.

Přenášená data se rozdělí do bloků. Každý přenášený blok se doplní o kontrolní součet, který je počítán z přenášeného bloku dat a sdíleného tajemství. Jak se konkrétně tento kontrolní součet počítá, to závisí na konkrétní normě. Příkladem takové normy je např. RFC-2104 (HMAC: Keyed-Hashing for Message Authentication). Jinými příklady jsou protokoly SSL a TLS, kterým je věnována samostatná kapitola.

Sdílené tajemství je sdíleno mezi odesilatelem a příjemcem (nikdo jiný jej nezná). Sdílené tajemství je cosi podobného jako je symetrický šifrovací klíč, nepoužívá se k šifrování, ale spojuje se s přenášeným blokem dat, aby se z toho výsledku spojení spočetl kontrolní součet.

Kdyby útočník chtěl změnit blok přenášených dat, pak by musel dopočítat i kontrolní součet, ten ale není schopen spočíst, protože nezná sdílené tajemství.

4.2.7 Autentizační kalkulátory

Autentizační kalkulátory jsou elektronické pomůcky pro autentizaci klienta (případně pro autorizaci dat zadaných uživatelem). Autentizační kalkulátory zpravidla umí některý z kvalitních algoritmů pro kontrolní součet (např. MD5, SHA-1 apod.).

Uživatel obdrží od správce aplikace autentizační kalkulátor, avšak před tím je třeba autentizační kalkulátor připravit (tj. je třeba provádět management autentizačních kalkulátorů).

Příprava spočívá v tom, že do kalkulátoru se vloží tajemství, které je nazýváno násada. Tajemství je řetězec, který bude uložen v kalkulátoru na serveru aplikace (nikdo jiný toto sdílené tajemství mezi klientem a aplikací nezná). V databázi na serveru musí tak být pro každého uživatele udržována informace obsahující mj. sdílené tajemství. Před předáním kalkulátoru klientovi musí někdo tajemství do kalkulátoru naplnit . Dále je třeba ošetřit ztráty kalkulátorů a recyklaci kalkulátorů v případě vrácení kalkulátoru ošetřit jeho recyklaci (mj. vymazání tajemství).

V případě, že je použit symetrický šifrovací algoritmus, pak toto tajemství se použije jako šifrovací klíč.

Rozlišujeme tak kalkulátory:

? Určené pouze pro autentizaci klienta.

? Určené též pro autorizaci dat zadávaných uživatelem.

Uvedli jsme, že kalkulátory využívají jednocestné funkce – např. funkce pro výpočet kontrolních součtů apod. Detailní popis použitého algoritmus nebývá u autentizačních kalkulátorů zveřejňován – výrobci kalkulátorů jej často považují za své vlastnictví. Dodavatel kalkulátorů zpravidla dodává nejen samotné kalkulátory, ale i software, který je volán aplikací v případě autentizace.

4.2.7.1 Kalkulátory určené pouze pro autentizaci klienta

Čas

Uživatelův autentizační kalkulátor obsahuje hodiny. Čas s přesností na minuty (resp. poloviny minuty) je vstupem pro kalkulátor. Heslo na jedno použití se vytvoří jako kontrolní součet (např. algoritmem MD5) z času a sdíleného tajemství.

Pokud na serveru banky běží stejný čas, pak stejnou operaci je schopna provést i aplikace (tajemství je sdíleno mezi uživatelem a aplikací). Hodnotu získanou od klienta server porovná s hodnotou spočítanou aplikací - pokud jsou obě stejné, pak je klientovi umožněn přístup.

Uživatelův autentizační kalkulátor může být dvojího provedení:

1. Bez klávesnice. Pak se nepoužívá PIN. Heslo se každou minutu (resp. polovinu minuty) na displeji automaticky mění. (Typ bez klávesnice je oblíben zejména u top managementu pro svou primitivnost obsluhy).

2. S klávesnicí, aby bylo možné pořídit PIN. V tomto případě je sdílené tajemství v kalkulátoru uloženo zašifrováno PINem. Pro přístup k tajemství je tak nutné zadat PIN.

Otázkou je, co v případě, že oba řetězce nejsou shodné. Neshoda může být způsobena tím, že se hodiny kalkulátoru rozcházejí s hodinami v serveru aplikace. Server v takovém případě vypočítá některé hodnoty o několik minut vpřed i vzad a hledá, nedojde-li tam ke shodě. Dojde-li ke shodě např. s časem o 2 minuty zpět, pak uživateli též umožní přístup a do konfiguračního souboru si poznamená časový posun.

Challenge -

Response

Server vygeneruje náhodný řetězec jako dotaz (Challenge). Klient tento náhodný řetězec spojí se sdíleným tajemstvím a z takto vytvořeného celku spočte kontrolní součet, který vrátí jako jednorázové heslo (Response) serveru (viz kap. 4.2.6). Jelikož server též zná sdílené tajemství, tak je schopen stejné jednorázové heslo též spočíst. Oba výsledky porovná a pokud jsou shodné, tak klientovi umožní přístup do aplikace.

Důležité je, aby se nezopakoval v krátkém časovém intervalu stejný dotaz. Je třeba použít kvalitní systém na generování dotazů (dotaz může být např. zřetězením času a náhodného čísla apod.).

Prakticky: klient zapne kalkulátor, zadá PIN, čímž si otevře přístup ke sdílenému tajemství. Aplikace klientovi zobrazí dotaz, klient jej pořídí na klávesnici kalkulátoru. Kalkulátor k dotazu připojí tajemství a spočte kontrolní součet - vytvoří jednorázové heslo. Klient opíše z displeje kalkulátoru heslo do okna aplikace a odešle jej na server.

Zjednodušeně lze říci,

že podobný mechanismus se použije i při autentizaci klienta pomocí asymetrické

kryptografie. Server vygeneruje náhodné číslo a klient vrátí digitální podpis

tohoto čísla. V případě elektronického podpisu se však využije soukromý

klíč, který má pouze autentizovaný. Tj. drůhá strana nemůže být podezírána

z podvrhu.

4.2.7.2 Kalkulátory umožňující i autorizaci příkazů

Kalkulátory určené pouze pro autentizaci počítaly kontrolní součet z času či náhodného čísla nebo použily rekurentní algoritmus.

V případě autorizace příkazu je nutné počítat kontrolní součet také z jednotlivých položek předávaných dat. Zpravidla se nepočítá kontrolní součet ze všech polí, ale pouze z těch nejdůležitějších. Která pole jsou ta nejdůležitější je věcí tvůrce aplikace.

Zatímco v případě autentizace klienta mechanismem Challenge - Response byl nucen klient pořídit na klávesnici kalkulátoru PIN a několikaciferný dotaz, tak při autorizaci příkazu je nutné pořídit na klávesnici kalkulátoru také jednotlivá pole příkazu (alespoň ta důležitá).

Prakticky: klient zapne kalkulátor, zadá PIN, čímž si otevře přístup ke sdílenému tajemství. Např. pomocí web-formuláře bude chtít zadat platební příkaz, pak kromě běžných polí platebního příkazu musí klient zadat i jednorázové heslo do dalšího pole. Klient pořídí platební příkaz do web-formuláře, ale nyní potřebuje vygenerovat jednorázové heslo, takže pořídí platební příkaz (určená důležitá pole příkazu) ještě jednou do autentizačního kalkulátoru. Kalkulátor zobrazí na displeji jednorázové heslo, které klient opíše do posledního nevyplněného pole web-formuláře a formulář odešle.

Významnou výhodou autentizačních kalkulátorů je jejich naprostá nezávislost na bezpečnosti prostředí. V tomto směru se jedná o zařízení, které má nesporné bezpečnostní přednosti. U některých klientů však není populární jednak nosit stále s sebou kalkulátor a jednak dvakrát pořizovat stejný příkaz.

Problém dvojího pořizování dat lze technicky řešit pomocí tzv. optického klíče. Uživatel pořídí data jednou na formulář na PC. Program na PC odvysílá pořízená data do autentizačního kalkulátoru, který spočte jednorázové heslo a zobrazí jej na displeji. Uživatel opíše jednorázové heslo z displeje kalkulátoru na PC. Otázka je jak PC odvysílá data do kalkulátoru. Optický klíč pracuje tak, že program na obrazovce PC otevře zvláštní okno, kde přenášenou informaci moduluje do zobrazování obrazců, které přijímá optický klíč. Jinou určitě bezpečnější cestou by bylo pořídit data na kalkulátoru a pomocí IR-portu je přenést do PC.

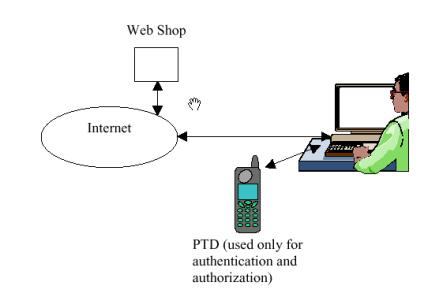

4.2.8 Jednorázová hesla přes GSM

Nevýhodou autentizačních kalkulátorů je samotná existence kalkulátoru, tj. z hlediska provozovatele aplikace se kalkulátor musí pořídit, což není laciné, a z hlediska uživatele je zase nepříjemné, že se kalkulátor musí stále nosit s sebou a přitom je dobré jej nezničit či neztratit. Naopak mobilní telefon má dnes téměř každý a uživatelé jsou zvyklí jej s sebou nosit a starat se o něj a navíc si mobilní telefon pořizuje uživatel sám.

Že by mobilní telefon přímo nahradil autentizační kalkulátor je málo pravděpodobné. Nabízí se ale jiné použití. V okamžiku, kdy se klient má autentizovat, tak oznámí aplikaci své přihlašovací jméno. Aplikace vygeneruje jednorázové heslo a v databázi uživatelů najde číslo mého mobilního telefonu, na které pomocí SMS-zprávy jednorázové heslo zašle.

Obr. 4-5 Jednorázové heslo zasílané přes GSM

Tento způsob autorizace kombinuje dva nezávislé komunikační kanály. Tato skutečnost podstatným způsobem omezuje možnost zneužití, protože případný útok by musel být veden společně na oba nezávislé kanály, což je vysoce náročné. Další podstatnou výhodou jsou nízké pořizovací náklady a relativně jednoduchá obsluha. Jistým omezením tohoto řešení je, že klient musí být vybaven mobilním telefonem a že tento pracuje pouze v místě, kde má dostupný signál.

![]()

5 Symetrické šifry

V případě symetrických šifer si uživatelé, kteří spolu chtějí šifrovaně

komunikovat, musejí předem nějakou cestou vyměnit symetrický šifrovací klíč.

Slovo „symetrický“ vyjadřuje skutečnost, že tentýž klíč (tatáž informace) se

používá k šifrování i k dešifrování zpráv.

Obr. 5-1 Symetrická šifra

Pokud např. uživatel A (viz obr. 5-1) bude chtít zaslat zprávu „zpráva“ uživateli B, tak aby během přenosu zprávy se nemohl útočník dostat k obsahu zprávy, tak uživatel A využije k šifrování symetrický klíč, který si předem s uživatelem B vyměnili.

Uživatel B příjme zprávu šifrovanou symetrickým šifrovacím klíčem a k jejímu dešifrování použije stejný klíč. Jak je znázorněno na obr. 5-1, dešifrování „požere“ šifrování a uživatel B získá původní zprávu.

Symetrických šifrovacích algoritmů je celá řada. Snad nerozšířenějším je algoritmus DES používající šifrovací klíč délky 56 bitů. Dnes se však považuje za nedostatečný. Z algoritmu DES byl odvozen algoritmus 3DES sklíčem 112 bitů. Dále se často používají algortimy s délkou klíče 128 bitů (IDEA, RC2 atd.). Na obzoru je praktické používání algortmů s délkou klíče 256 b.

Je však třeba připomenout, že donedávna k nám bylo díky exportním omezením USA povoleno importovat pouze zmrzačený software využívající symetrické algoritmy s délkou klíče do 40b (např. RC2 zmrzačený na 40b).

Jedná se vesměs blokové šifry. Tj. data se šifrují/dešifrují po blocích zpravidla dlouhých 8B. Pokud vstupující data jsou krtatší, pak se musí nějak dorovnat na 8B. I když útočník nevidí do šifrovaného textu, tak by hypoteticky mohl útčit tak, že by zaměnil pořadí jednotlivých zašifrovaných bloků. Tomu se šifry brání vázáním po sobě následujících bloků. Hovoříme o tzv. módu šifry, který zajišťuje že snadno nelze přehazovat jednotlivé bloky. Často používaným médem je např. mód CBC či ECB. Pokud chceme vyjádřit to, že máme namysli šifrovací algortimus s konkrétním módem, pak říkáme např DES-CBC či DES-ECB. Nebo IDEA-CBC či IDEA-ECB.

![]()

6 Asymetrické algoritmy

Tyto algoritmy používají dvojici klíčů. Jeden k šifrování (označuje se jako veřejný klíč) a jeden k dešifrování (označuje se jako soukromý klíč).

6.1 Diffe-Hellmanův algoritmus

Prvním asymetrickým algoritmem byl Diffie-Helmanův algoritmus. Tento algoritmus se nehodí k šifrování dat, proto jsem v nadpisu kapitoly 6 taktně neuvdel „asymetrické šifrovací algoritmy“.

Obr. 6-1 Diffie-Hellmanův algoritmus

Diffe-Helmanův algoritmus je určen k výměně klíčů (key agreement). Pokud spolu chtějí šifrovaně komunikovat uživatelé A a B, pak si oba vygenerují čísla „a“ a „b“ (1), která si ponechají v tajnosti (jsou to jejich privátní čísla). Z těchto privátních čísel vygenerují veřejná čísla „A“ a „B“, která si vzájemně vymění přes nezabezpečený kanál jako je např. Internet (2).

Na základě svého tajného čísla a veřejného čísla protějšku se postupně spočtou čísla S1 a S2 (3). Zajímavým zjištěním je, že S1=S2. Takže obě strany došly ke společnému číslu S. K výpočtu tohoto čísla vždy potřebuji: veřejné číslo protější strany a své soukromé číslo. Tj. pro nějakou třetí stranu určit číslo S je velice obtížné.

Číslo S pak mohu použít např. jako symetrický šifrovací klíč pro šifrování komunikace mezi uživateli A a B. Toto použití je jádrem IPsec. Číslo S však také mohu použít jako sdílené tajemství ve smyslu kap. 4.2.5 ... .

6.2 Algoritmus RSA

Algortimus

RSA se naopak hodí i pro šifrování dat. Ale také se hodí pro elektronický

podpis (jak uvidíme dále).

Obr. 6-2 Algoritmus RSA

Pokud chce uživatel A použít algoritmus RSA k šifrování zprávy zasílané uživateli B, pak:

1. Uživatel B, tj. příjemce zprávy si musí vygenerovat dvojici klíčů: veřejný klíč (VK-B) a soukromý klíč (SK-B).

2. Uživatel B si uloží svůj soukromý klíč do důvěryhodného úložiště klíčů. Např. na disk, na čipovou kartu atd. Soukromý klíč je aktivem uživatele, které si uživatel musí střežit.

3. Uživatel B distribuuje svůj veřejný klíč VK-B do celého světa. Tak se VK-B dostane i k uživateli A.

4. Uživatel A konečně může šifrovat zprávu uživateli B. Šifruje ji právě veřejným klíčem VK-B.

5. Uživatel B (příjemce) dešifruje přijatou zprávu svým soukromým klíčem SK-B a získá původní zprávu.

Základní vlastností šifrování na bázi asymetrických algoritmů je skutečnost, že je relativně jednoduché za využití veřejného klíče šifrovat text, ale na základě znalosti veřejného klíče a veřejným klíčem šifrované zprávy je velice obtížné získat původní zprávu.

Délka šifrovacích klíčů pro algoritmus RSA se tč. považuje za ještě bezpečnou pokud je alespoň 1024. Často se však používají klíče dlouhé 2 nebo i 3 K. Algoritmus RSA tedy používá klíče, které jsou o řád delší než klíče se kterými jsme se setkali u symetrických šifer.

6.3 Elektronická obálka

Šifrování je vždy operací do které vstupují šifrovaná data a šifrovací klíče. Pokud jsou klíče extrémně dlouhé pak tyto operace trvají dlouho (často ani nelze použít standardní aritmetické operace programovacích jazyků, protože operandy jsou příliš dlouhé). Proto je šifrování např. algoritmem RSA pomalé.

Řešením tohoto problému je elektronická obálka. Odesilatel zašifruje zprávu náhodným symetrickým klíčem což je rychlá operace. A k takto šifrované zprávě jen přibalí náhodný symetrický šifrovací klíč zašifrovaný veřejným klíčem příjemce. Takže asymetricky šifruje pouze kraťoučký symetrický klíč. Výsledek je velice rychlý a efektivní. Má to ještě jeden pozitivní efekt. Pokud zprávu posíláme více adresátům, pak ji šifrujeme pouze jednou náhodným šifrovacím klíčem a každému adresátovi ke zprávě přibalíme symetrický klíč zašifrovaný jeho veřejným klíčem.

Obr. 6-3 Zpráva v elektronické obálce, která je určena dvěma adresátům

6.4 Elektronický podpis

Elektronácký

podpis je mechanismus, kterým se zajišťuje důkaz pravosti dat (dokumentů). Elektronický podpis se vytváří ve dvou

krocích:

Elektronácký

podpis je mechanismus, kterým se zajišťuje důkaz pravosti dat (dokumentů). Elektronický podpis se vytváří ve dvou

krocích:

1. Spočte se kontrolní součet (hash) z dokumentu.

2. Výsledný kontrolní součet se šifruje soukromým klíčem uživatele, který podpis vytváři. Soukromým klíčem šifrovaným hash ze zprávy se nazývá elektronickým podpisem zprávy.

Obr. 6-4 Vytváření elektronického podpisu

Na obr. 6-5 je pak znázorněna verifikace elektronického podpisu. Ta se provádí ve třech krocích:

1. Příjemce samostatně spočte kontrolní součet z přijaté zprávy.

2. Příjemce dešifruje přijatý elektronický podpis veřejným klíčem odesilatele.

3. Příjemce porovná výsledek získaný z bodu 1 s výsledkem získaného z bodu 2. Pokud jsou stejné, pak elektronický podpis mohl vytvořit pouze ten kdo vlastní soukromý klíč odesilatele – odesilatel.

Obr. 6-5 Verifikace elektronického podpisu

Elektronický podpis provádí důkaz pravosti na základě vlastnictví soukromého klíče. Je tedy nutné, abychom si své soukromé klíče dobře střežili.

Na rozdíl od šifrování elektronický podpis použije klíč odesilatele (nikoliv příjemce jako u šifrování). Avšak odesilatel pro podpis použil svůj soukromý klíč. Mlčky jsme tedy předpokládali, že náš algoritmus umožňuje nejprve „dešifrovat“ soukromým klíčem a pak „šifrovat“ veřejným klíčem. Tj. že operace šifrování a dešifrování jsou zaměnitelné. Takovým algoritmem, který takovouto záměnu umožňuje je právě algoritmus RSA.

![]()

7 Využití asymetrické kryptografie

Autentizace

Autentizace na základě asymetrické kryptografie je vždy nějakou variací na situaci znázorněnou na obr. 6-6. Představme si, že policista chce, aby mu občan prokázal svou totožnost na základě asymetrické kryptografie.

Zatímco v klasickém případě občan prokazuje svou totožnost na základě občanského průkazu, který předloží policistovi. Policista v klasickém občanském průkazu ověřuje totožnost na základě občanovy fotografie. Tak v elektronickém případě občan prokazuje svou totožnost na základě vlastnictví svého soukromého klíče.

Princip prokazování totožnosti na základě asymetrické kryptografie je jednoduchý. Policista vygeneruje náhodné číslo č. Toto číslo č předá občanovi, který jej za pomoci svého soukromého klíče digitálně podepíše. Digitálně podepsané číslo č předá občan policistovi, který provede verifikaci digitálního podpisu.

Pro občana se tak základem stává ochrana jeho soukromého klíče. Odcizení soukromého klíče by způsobilo to, že zloděj by se mohl elektronicky prokazovat místo majitele soukromého klíče. Odcizení soukromého klíče lze přirovnat v případě klasických občanských průkazů k odcizení podoby z fotografie občanského průkazu.

Obr. 6-6. Autentizace za využití asymetrické kryptografie

Na obr. 6-6 jsme si vysvětlili jak se používá elektronický podpis k autentizaci klienta. Kdyby byl policista falešný, pak by mohl místo náhodného čísla vygenerovat např. platební příkaz klienta ve svůj prospěch (obr 6-7).

Obr 6-7 Použitím soukromého klíče pro autentizaci by mohlo dojít k nechtěnému podpisu v neprospěch uživatele.

Jinými slovy: je předepsáno: pokud se vystavuje dvojici veřejný/soukromý klíč pro pro elektronický podpis, pak je třeba zamezit tomu, aby tyto kíčr bylo možné použít k něčemu jinému než k podpisu.

Autorizace dat

Autorizace dat na základě asymetrické kryptografie se nazývá digitálním podpisem dat.

7.1.1 Uložení soukromého klíče na disku

Uložení soukromého klíče do souboru na disku je praktické, protože jej pak lze přenášet mezi počítači. Nevýhoda spočívá v tom, že diskový soubor lze poměrně snadno zcizit. Proti tomu jsou soukromé klíče chráněny šifrováním a jejich použití je možné pouze se znalostí vícenásobného přístupového hesla, které slouží jako šifrovací klíč. To je pro prostředí kontrolované klientem dostatečné. Nebezpečí ale stále spočívá v aplikacích typu trojský kůň, které mohou být schopny zjistit přístupové heslo klíče nebo přečíst přímo rozšifrovanou podobu klíče ve chvíli, kdy je v paměti používána. Takové trojské koně mohou být staženy např. z Internetu nebo získány elektronickou poštou.

7.1.2 Hardwarový klíč

Hardwarovým klíčem je označeno technické zařízení, které poskytuje bezpečnostní funkce spojené s podporou digitálního podpisu. Na rozdíl od autentizačních kalkulátorů je nutné hardwarový klíč připojit k počítači, který je vybaven příslušným rozhraním. Takovým nástrojem může být např. čipová karta či USB zařízení. Hardwarový klíč je jedním z nejbezpečnějších východisek pro autentizaci a autorizaci do budoucnosti.

Dnešní hardwarové klíče uchovávají soukromý klíč tak, že soukromý klíč nikdy neopouští hardwarový klíč. Tj. hardwarový klíč:

· generuje dvojici veřejný/soukromý klíč

· generuje podklady pro žádost o certifikát

· vydaný certifikát lze uložit opět do hardwarového klíče

· v případě použití soukromého klíče aplikace vyšle data do hardwarového klíče, a hardwarový klíč provede šifrování soukromým klíčem uloženým v hardwarovém klíči.

Pokud se nakupují hardwarové klíče, tak je třeba ověřit, zda-li dodavatel garantuje skutečnost, že soukromý klíč nikdy neopouští hardwarový klíč. V případě, že by soukromý klíč mohl opustit hardwarový klíč, pak se hardwarový klíč stane pouze nosičem dat a bezpečnostně není rozdíl mezi tím, že soukromý klíč je uložen v takovémto hardwarovém klíči či na disketě či magnetickém proužku.

Hardwarové klíče je možné používat pouze v prostředí kontrolovaném samotným uživatelem (např. uživatelův osobní počítač, který se opravdu provozuje jako osobní počítač) nebo v prostředí kontrolovaném správcem aplikace (např. bankomat). Použití hardwarových klíčů v prostředí kontrolovaném třetí stranou se považuje za nebezpečné. Útok v prostředí kontrolovaném třetí stranou je jednoduchý: třetí strana na svém počítači podvrhne software, který se navenek tváří jako aplikace, kterou uživatel běžně používá. Uživatel aplikaci předá data, která si uživatel přeje, aby aplikace podepsala za využití hardwarového klíče vloženého do počítače. Podvržený software, ale hardwarovému klíči nepředá k podpisu původní informace, ale změněné informace ve prospěch útočníka. Hardwarový klíč tyto údaje podepíše jako by je zadal uživatel … .

Čipová karta

Použití čipových karet je omezeno na počítače vybavené příslušnými čtečkami. Přestože digitálně podepsaná data jsou téměř ideálně autorizována, tak využití čipové karty pro tyto účely má svá úskalí. Bez rizika je možné čipové karty použít pro prostředí spravované klientem nebo v prostředí, které klient nemůže konfigurovat. Skutečností ale je, že uživatelé jsou na karty zvyklí a mají již vypěstované návyky pro manipulaci s platebními kartami. Jako ideální kombinace se tak jeví spojení platební karty s autentizační kartou do jedné karty.

Čipové karty mohou používat k autentizaci i jednodušší

algoritmy než je asymetrická kryptografie. Např. algoritmus Challenge – Response. Takové karty se ale

používají zejména jako přístupové karty, tj. nebývají využívány pro internetové

aplikace. Tyto karty mohou pak být i v „bezkontaktním“ provedení, kdy

např. pro autentizaci pro otevření dveří stačí mít takovou kartu pouze v kapse.

Mini klíč

Obdobné technologie jako v případě čipových karet se ukládají do tzv. mini klíčů. Mini klíč se nepřipojuje k PC prostřednictvím čtečky, ale USB portu, který je součástí všech nových typů PC.

Černá skříňka

Soukromé klíče důležitých serverů (např. soukromý klíč samotné certifikační autority) bývají ukládány ve specializovaných boxech („černých skříňkách“), které jsou vybaveny speciální fyzickou bezpečností, která způsobí např. vymazání soukromého klíče v případě mechanické manipulace s boxem (klíč nemusí být smazán, ale může být např. přešifrován symetrickou šifrou). Dokonalejší boxy i mohou v případě mechanického útoku aktivovat výbušninu, která box i se soukromým klíčem zcela zničí.

![]()

8 PKI

PKI je soustavou technických a především organizačních opatření spojených s vydáváním, správou, používáním a odvoláváním platnosti kryptografických klíčů a certifikátů. Jednu z možných norem PKI definuje sada internetových standardů RFC popisujících základní využití asymetrické kryptografie na Internetu. Navazujícími normami popsanými v dalších kapitolách jsou pak normy pro bezpečnou elektronickou poštu (S/MIME) a norma pro bezpečnou komunikaci nejen s webovým servem (TLS).

Historie PKI v Internetu spočívala v tom, že nejprve vzniklo několik norem využívajících kryptografii s veřejnými klíči. Tyto normy na sebe příliš nenavazlovaly a zejména nepokrývaly celou škálu problémů. Jednotliví dodavatelé software tak začali dodávat programy, které mezi sebou vzájemně někdy komunikovly dobře a jindy to bylo se vzájemnou komunikací slabší. V Internetu proto vznikla pracovní skupina, která se pokusila vytvořit soustavu norem překonávajících tyto potíže. Výsledkem je nová generace norem, která není ideální, ale je krokem o dále. V Internetu pod zkratkou PKI rozumíme systém těchto protokolů. Poznáme je podle toho, že většinu v názvu mají slovo „PKI“.

Kromě zmíněných použití asymetrické kryptografie a certifikátů existují na Internetu i jiné aplikace využívající certifikáty. Jedná se např. o systém SET určený pro platby platebními kartami přes Internet, který rovněž používá certifikáty podle X.509, ale pozor!, protokol SET sice používá certifikáty dle X.509, ale nikoliv podle RFC-3280, tj. nikoliv dle PKI. Prostě protokol SET je analogií PKI – obojí vychází z X.509. Avšak protokol SET se výhradně orientuje na platby na Internetu.

Na počátku je třeba zdůraznit, že normy PKI vycházejí z norem ITU-T řady X.500 (např. pro popis certifikátu konkrétně z normy X.509), ale specifikují konkrétní množinu parametrů a praktik určených pro Internet. Tj. např. ne všechna rozšíření certifikátů popsaná v normě ITU-T X.509 jsou normami PKI podporována. Software určený pro Internet pak jiná rozšíření než ta, která jsou uvedena v PKI, nemusí podporovat. Neměli bychom tak v Internetu používat rčení: „certifikát podle X.509 verze 3“, ale „certifikát podle RFC-3280“.

Naopak normy PKI zavádí některá rozšíření, která normy ITU-T neuvádí.

8.1 Certifikát

Certifikát je struktura obsahující identifikační údaje klienta, veřejný klíč klienta, identifikaci vydavatele, číslo certifikátu, platnost certifikátu a další údaje týkající se zejména vymezení způsobu použití certifikátu. Tato struktura je digitálně podepsána certifikační autoritou (vydavatelem certifikátu).

K čemu slouží tato poměrně komplikovaná konstrukce? Na obr.8-1 je znázorněn případ, kdy uživatel A chce uživateli B zaslat zprávu, kterou chce zabezpečit šifrováním asymetrickou šifrou. V takovém případě je nutné, aby příjemce B nejprve vygeneroval dvojici klíčů: veřejný klíč (VK-B) a soukromý klíč (SK-B). Soukromý klíč si uloží jako své tajemství např. na disk či čipovou kartu. Veřejný klíč (VK-B) nějakým kanálem distribuuje uživateli A.

Obr. 8-1 Distribuce veřejného klíče bez certifikátu

Uživatel A pak použije veřejný klíč uživatele B (na obrázku označený VK-B) k zašifrování odesílané zprávy. Uživatel B pak takto šifrovanou zprávu dešifruje svým soukromý klíčem (SK-B) a získá tak původní zprávu.

U asymetrické kryptografie nespočívá nebezpečí ve vyzrazení veřejného klíče. Avšak i u asymetrické kryptografie je nebezpečím podvržení klíče.

Na obr. 8-2 nám vstupuje do hry útočník X, který si vygeneruje svou dvojici klíčů: veřejný klíč (VK-X) a soukromý klíč (SK-X). Útočník svůj veřejný klíč VK-X podvrhne za klíč uživatele B. Tj. uživatel A si myslí, že VK-X je veřejným klíčem uživatele B a provede tímto klíčem šifrování odesílané zprávy. Zprávu odchytne útočník X a dešifruje si ji svým soukromým klíčem SK-X. Útočník tak získá zprávu. Avšak aby uživatel B si neztěžoval, že nedostane zprávu, tak mu ji útočník zašifruje a odešle šifrovanou jeho klíčem (VK-B).

Obr. 8-2 Podvržení veřejného klíče

Proti podvržení veřejného klíče se bráníme certifikací veřejného klíče – tj. pomocí certifikátu (obr. 8-3). Uživatel B vygeneruje dvojici veřejný a soukromý klíč (1), přičemž soukromý klíč si jako tajemství pečlivě uloží. Avšak veřejný klíč neodesílá uživateli B samotný, ale jako součást certifikátu.

Po vygenerování dvojice klíčů uživatel sestaví strukturu „žádost o certifikát“. Tato struktura obsahuje identifikační údaje uživatele, veřejný klíč uživatele a případně další data, která jsou popisována dále. Tuto strukturu digitálně podepíše svým právě vygenerovaným soukromým klíčem a předá certifikační autoritě (2). Certifikační autorita může ověřit totožnost uživatele a v každém případě verifikuje elektronický podpis na žádosti o certifikát. Pokud je žádost certifikační autoritou shledána v pořádku, pak certifikační autorita vystaví certifikát.

Certifikát obsahuje mj.: informace o tom, kdo jej vydal, sériové číslo certifikátu, identifikační údaje uživatele, platnost certifikátu a pochopitelně veřejný klíč uživatele. Certifikát je digitálně podepsán za využití soukromého klíče certifikační autority.

Certifikační autorita má svou dvojici klíčů: veřejný klíč CA (VK-CA) a soukromý klíč (SK-CA). Na bezpečnost uložení soukromého klíče CA jsou kladeny extrémní nároky. Veřejný klíč CA se distribuuje jako součást certifikátu CA. Certifikát CA může být podepsán soukromým klíčem CA samotné nebo i soukromým klíčem jiné CA.

Uživateli je certifikační autoritou vrácen vystavený certifikát (3). S vystaveným certifikátem by měl uživatel obdržet též jeden nebo více certifikátů certifikačních autorit. Pomocí certifikátů certifikačních autorit může být ověřován vystavený certifikát. Dále se dozvíme, že uživatel může od certifikační autority obdržet též seznam zneplatněných certifikátů.

Nyní již může uživatel B svůj certifikát odeslat (4) uživateli A, který jej ověří a v případě, že je vystaven pro uživatele A důvěryhodnou certifikační autoritou a elektronický podpis na certifikátu je v pořádku, pak může z tohoto certifikátu použít veřejný klíč k šifrování zprávy, kterou chce odeslat uživateli B. Šifrovanou zprávu odešle uživateli B (5). Uživatel B pak pomocí svého soukromého klíče dešifruje zprávu (6) a získá tak původní zprávu.

Obr. 8-3 Činnost certifikátu

Pokud namítnete, že ne každý certifikát je určen k elektronickému podpisu, pak i tento případ je dále detailně rozebrán u protokolů CMP a CMC.

Certifikát se často přirovnává k občanskému průkazu. Zatímco občanský průkaz se vydává v tištěné podobě, tak certifikát se popisuje jako struktura v jazyce ASN.1 a mezi počítači se přenáší v kódování DER (podmnožina BER). Certifikát je možné vypsat i v textovém tvaru, ale s tímto případem se setkáváme zřídka - např. certifikát samotné certifikační autority může být vytištěn v textovém tvaru a ověřen (neelektronickým) notářem a podepsán rukou psaným podpisem. Zásadní rozdíl mezi občanským průkazem a certifikátem je, že občanský průkaz neobsahuje šifrovací klíč.

V Internetu je certifikát popsán normou RFC-3280. Tato norma je odvozena od doporučení ITU (dříve CCITT) X.509. Původní verze číslo 1 certifikátu podle normy X.509 z roku 1988 byla postupně rozšířena až do dnes nejběžnější verze 3.

Kromě certifikátů podle RFC-3280 (resp. doporučení X.509) se v praxi můžeme setkat i s certifikáty jiných formátů - např. EDI. Forma takový certifikátu je sice jiná, ale princip zůstává stejný.

Porovnání položek občanského průkazu a položek certifikátu:

|

Položka struktury certifikátu |

Přirovnání k položce občanského průkazu |

|

Verze 0 ... X.509 verze 1 (1988) 1 ... X.509 verze 2 2 ... X.509 verze 3 |

Verze (federální, červený český, karta, ...) |

|

Sériové číslo |

Číslo a série občanského průkazu |

|

Algoritmus použitý pro podpis |

Razítko či samolepka přes fotografii |

|

Vydal (identifikace certifikační autority podle X.500) |

Vydal |

|

Platnost od-do |

Platnost |

|

Jméno a adresa (identifikace vlastníka) |

Jméno a adresa |

|

Veřejný klíč |

- |

|

Rozšíření certifikátu |

Další údaje |

|

Elektronický podpis certifikátu |

Vlastní razítko či samolepka přes fotografii |

8.1.1 Jedinečná jména

Jedinečná jména se používají pro popis vystavitele certifikátu i pro popis předmětu certifikátu. Jedinečné jméno (Distinguished name) je typu Name zavedeného normou X.501.

Cílem norem řady X.500 je vytvořit celosvětovou adresářovou strukturou. Adresářem se přitom nerozumí adresář souborů, ale adresář jako seznam adres. Cílem je vytvořit obdobu celosvětových bílých stránek telefonních seznamů. Jeden záznam v takovém seznamu odpovídá pak jedinečnému jménu. Záznam v takové bílé knize by pak byl hypoteticky tvořen informacemi o státu, telefonní společnosti, telefonním obvodě, jméně, adrese, telefonním čísle.

Obdobně i jedinečné jméno bude tvořeno relativními jedinečnými jmény. Jednotlivá relativní jedinečná jména budou popisovat např.: stát, kraj, organizaci, jméno, adresu elektronické pošty atd.

Jedinečné jméno (někdy též absolutní jedinečné jméno či RDNSequence) je vždy posloupností relativních jedinečných jmen (Relative Distinguished Name). Přitom v jedinečném jméně se mohou i relativní jedinečná jména opakovat.

Relativní jedinečné jméno je množina dvojic tvořených identifikátorem objektu (např. Country, Organization, CommonName apod.) a řetězcem (např. CZ). Textově pak často relativní jedinečné jméno zapisujeme např.

Country=CZ

Jedinečné jméno popisující jedince je pak sekvencí relativních jedinečných jmen. Např.:

Country=CZ, Organization=PVT, CommonName=Libor Dostalek

Tento zápis se často zkracuje pomocí zkratek pro identifikátory objektů relativních jedinečných jmen:

C=CZ, O=PVT, CN=Libor Dostalek

I když relativní jedinečné jméno je množinou dvojic identifikátor objektu + hodnota, tak v praxi bývá tato množina jednoprvková, tj. obsahuje dvojici jen jednu. Jedinečná jména jsou tvořena vždy větví ve stromu relativních jedinečných jmen (obr. 8-4).

Obr. 8-4 Hierarchická struktura relativních jedinečných jmen

Zajímavé je, že Libor Dostalek může být ve struktuře uveden mnoha způsoby. Např.

- Jako

obyvatel Česka, konkrétně Českobudějovického kraje, konkrétně Českých

Budějovic:

C=CZ, SP=CB, L=CB, CN=Libor Dostalek - Jako zaměstnanec firmy PVT

s adresou elektronické pošty

C=CZ, O=PVT, CN=Libor Dostalek,

- Jako

zaměstnance oddělení CVPV firmy PVT:

C=CZ, P=PVT, OU=CVPV, CN=Libor Dostalek atd.

Použil jsem jméno Dostalek, tj. bez české diakritiky, ale nic nebrání používat diakritiku, protože PKI ve všech řetězcích, u kterých přichází v úvahu použití diakritiky, připouští kódování UTF-8.

Obr. 8-5 Jedinečné jméno (RDNSequence) je posloupností relativních jedinečných jmen

Přehled atributů relativních jedinečných jmen používaných PKI:

|

Identifikátor / zkratka |

Atribut |

Význam |

|

Common Name CN |

commonName |

Název objektu, pod kterým je místně znám. Např. u osob to může být jméno a příjmení. U serverů pak jejich DNS-jméno. |

|

Surname |

surname |

Příjmení |

|

Serial Number |

serialNumber |

Slouží k rozlišení různých certifikovaných objektů,

kterým by jinak vyšlo stejné jedinečné jméno. Je doporučen používat u

kvalifikovaných certifikátů. |

|

Country C |

countryName |

Stát podle ISO 3166, tj. podle stejné normy, jaká se používá pro top level domény DNS (CZ=Česká republika, SK=Slovensko, FJ=Fidži...) |

|

Locality L |

localityName |

Místo (např. město) |

|

State or Province SP |

stateOrProvinceName |

Nižší organizační jednotka státu. Např. spolková země. |

|

Organization O |

organizationName |

Název firmy |

|

Organization Unit OU |

organizationUnitName |

Název části firmy |

|

Title |

title |

Titul |

|

Postal Adress |

postalAdress |

Poštovní adresa |

|

Name |

name |

Jméno |

|

Given Name |

givenName |

Rodné jméno |

|

Initilas |

initials |

Iniciály |

|

Generation Qualifier |

generationQualifier |

Např. „Jr.“ či „IV“ pro Karel IV |

|

DNQualifier |

dnQualifier |

Slouží k rozlišení různých certifikovaných objektů, kterým by jinak vycházel stejný předmět. |

|

E-mail Address E |

emailAddress či pkcs9mail |

Adresa elektronické pošty (dle RFC-822). |

|

Domain Component DC |

domainComponent |

Jednotlivé řetězce z DNS jména. Např. info.pvt.net je DC=info, DC=pvt, DC=net |

8.1.2 Identifikační údaje CA (vystavitel certifikátu) - Issuer

Položka issuer, česky vystavitel či vydavatel certifikátu, obsahuje jedinečné jméno certifikační autority, které je jako celek též identifikací certifikační autority jako takové. Je třeba, aby certifikační autorita měla jednoznačnou identifikaci (jedinečné jméno) v rámci všech certifikačních autorit

Položka issuer – jedinečné jméno certifikační autority – je tvořena kombinací atributů relativních jedinečných jmen. Musí být podporovány následující atributy: country, organization, organizationUnit, dnQualifier, stateOrProvinceName, commonName a podpora domainComponent. Programy by měly být dále podporovány atributy: locality, title, surname, givenName, initials, a generationQualifier.

8.1.3 Identifikační údaje uživatele (předmět certifikátu) - subject

Položka subject certifikátu se do češtiny překládá jako předmět certifikátu. Tato položka obsahuje jedinečné jméno objektu, kterému je certifikát vydán.

Předmět certifikátu musí být jedinečný v rámci všech objektů certifikovaných danou certifikační autoritou. V případě, že pro dva různé objekty by vycházel stejný předmět, pak se pro rozlišení objektů použije atribut DNQualifier (v případě kvalifikovaných certifikátů použijeme atribut serialNumber).

Důležité je, že pro stejný objekt může tatáž certifikační autorita vydat i několik různých certifikátů, které mají stejný předmět (stejné jedinečné jméno). Tj. Václav Vopička může mít více různých certifikátů se stejným předmětem, protože se jedná o stejného Václava Vopičku. Ale jeho jmenovec, který se jen shodou okolností také jmenuje Václav Vopička, musí mít jiný předmět. Může mít např. jinou lokalitu (město), ale kdyby i všechny ostatní údaje byly stejné, pak CA použije k rozlišení jedinečné jméno dnQualifier či jedinečné jméno serialNumber u kvalifikovaných certifikátů (nezaměňovat s číslem certifikátu – to musí být v každém případě různé).

V předmětu certifikátu zpravidla využíváme širší paletu atributů jedinečných jmen než u jedinečného jména vystavitele, kde bychom měli být střídmí, i když software má podporovat nejrůznější atributy.

U certifikátů kořenových certifikačních autorit obsahuje předmět i vystavitel stejné údaje. Kořenová certifikační autorita si podepisuje certifikáty sama sobě – vydává tzv. „self-signed“ certifikáty.

Mnohé údaje, které se „nevejdou“ do předmětu certifikátu, je možné uložit do rozšíření certifikátu.

8.1.4 Rozšíření certifikátu

To, co

se nevešlo do předchozích položek certifikátu, se snažíme uložit do některého

z rozšíření

I když rozšíření je definováno zcela obecně, tak je i u rozšíření potíž podobně jako u atributů předmětu certifikátu spočívající v tom, že aplikace s některým rozšířením nebude počítat – nebude znát, k čemu nějaké konkrétní rozšíření slouží. Tento problém řeší položka závažnost rozšíření (critical). Tato položka sděluje, jestli je rozšíření kritické či nikoliv. V případě, že je tato položka nastavena na TRUE, pak je rozšíření označeno jako kritické.

Nejčastěji používaná rozšíření:

|

Rozšíření |

Označení |

|

Identifikátor klíče certifikační autority |

id-ce-AuthorityKeyIdentifier |

|

Identifikátor klíče předmětu |

id-ce-SubjectKeyIdentifier |

|

Doba platnosti soukromého klíče |

id-ce-PrivateKeyUsagePeriod |

|

Použití klíče |

id-ce-keyUsage |

|

Rozšířené použití klíče |

id-ce-extKeyUsage |

|

Alternativní jméno předmětu |

id-ce-subjectAltName |

|

Alternativní jméno vydavatele |

id-ce-issuerAltName

|

|

Certifikační politiky |

id-ce-certificatePolicies |

|

|

id-ce-policyMappings |

|

|

id-ce-policyConstraints

|

|

Základní omezení |

id-ce-basicConstraints

|

|

Omezení jména |

id-ce-nameConstraints |

|

Distribuční místa odvolaných certifikátů |

id-ce-cRLDistributionPoints

|

|

|

id-ce-subjectDirectoryAttributes |

Identifikátor

klíče certifikační autority – Authority Key Identifier

Obr. 8-6 Otazníkem je vyznačená doba, po kterou platí dva certifikáty CA. Pro ověření 2. certifikátu uživatele je nutný veřejný klíč ze starého certifikátu CA a pro ověření 3. certifikátu uživatele je třeba veřejný klíč z nového certifikátu CA. Jelikož položka issuer ve všech certifikátech uživatele může být stejná, tak právě identifikátor klíče certifikační autority určuje, který z certifikátů CA je nutný pro ověření certifikátu uživatele.

CA tak poměrně dlouhou dobu má dva certifikáty, které se překrývají. Někteří uživatelé mají svůj certifikát podepsán „starým“ certifikátem CA a jiní „novým“ certifikátem CA. Oba certifikáty CA budou mít stejný předmět. Budou se lišit sériovým číslem a veřejným klíčem. V certifikátu uživatele je však v položce vydavatel (issuer) uveden pouze předmět z certifikátu CA, kterým je certifikát uživatele podepsán. Jenže jak sestavit řetězec certifikátu, když máme dva certifikáty certifikační autority se stejným polem předmět? Pro identifikaci je možné použít sériové číslo či samotný veřejný klíč z certifikátu, ale použití rozšíření „Identifikátor rozšíření veřejného klíče CA“ je podstatně jednodušší.

Příkladem je situace na obr. 8-6. Certifikační autorita vystavuje svým uživatelům certifikáty platné nejvýše 1,5 roku. Sama CA si vydává certifikáty CA platné 4 roky. Proto 1,5 roku před vypršením svého certifikátu si musí vydat nový certifikát. Pokud by např. 1 rok před vypršením certifikátu CA vydala uživateli certifikát podepsaný soukromým klíčem příslušejícím ke starému certifikátu, pak by v posledním 0,5 roce platnosti takto vydaného uživatelského certifikátu byla potíž s ověřováním certifikátu: certifikát uživatele by byl platný, ale při ověřování tohoto certifikátu by se narazilo na to, že již není platný příslušný certifikát CA.

V době označené na obr. 8-6 otazníkem jsou platné dva certifikáty CA. 2. uživatelův certifikát je podepsán starým certifikátem CA a 3. uživatelův certifikát novým certifikátem CA. Přitom ve 2. i 3. certifikátu je uvedena stejná CA. Jak má tedy software poznat, kterým certifikátem CA má ověřovat 2. a kterým 3. uživatelův certifikát?

Tj. pro ověření certifikátu je třeba vytvořit řetězec certifikátů až ke kořenovému certifikátu. Pro usnadnění tvorby tohoto řetězce certifikátů slouží rozšíření identifikátor klíče certifikační autority.

Identifikátor klíče certifikační autority, která certifikát vydala, je ve své podstatě rozšířením pole vystavitel certifikátu (issuer) o identifikaci klíče. Zatímco v poli vystavitel certifikátu je pouze předmět certifikátu, jehož příslušným soukromým klíčem byl certifikát vydán, tak v rozšíření „identifikátor klíče CA“ může být navíc i sériové číslo certifikátu, jehož příslušným soukromým klíčem byl certifikát podepsán. Tj. snadno lze pak vytvářet řetězce certifikátů pro ověření cerifikátu.

Použití

klíče – Key

Usage

Pomocí tohoto rozšíření lze omezit způsob použití veřejného klíče obsaženého v certifikátu (resp. jemu příslušejícího soukromého klíče). Toto rozšíření obsahuje bitový řetězec. Každý bit z řetězce pak odpovídá konkrétnímu způsobu použití certifikátu. Je-li příslušný bit nastaven na jedničku, pak je certifikát k danému použití možné používat. Rozšíření se označí jako kritické, čímž se zamezí použití certifikátu k jiným účelům než k účelům vyznačeným v certifikátu.

Význam jednotlivých bitů:

- digitalSignature – certifikát je určen k elektronickému podpisu dat. Nastavení tohoto bitu neopravňuje k:

- Ověřování pravosti (k té je nutné nastavení bitu číslo 1). To vás asi překvapilo. Asi si říkáte, k čemu teda může takový certifikát sloužit. Může sloužit k autentizaci uživatelů nebo k ověřování integrity dat.

- Podepisování certifikátů (k tomu je třeba nastavení bitu číslo 5)

- Podepisování CRL (k tomu je třeba nastavení bitu číslo 6)

- nonRepudation – certifikát je určen pro ověřování pravosti dat (ověřování elektronického podpisu).

- keyEncipherment – certifikát je určen k šifrování klíčů. Klasickým případem je elektronická obálka, kdy data jsou šifrována náhodným symetrickým šifrovacím klíčem, který je ke zprávě přibalen a zašifrován právě veřejným klíčem z takto označeného certifikátu.

- dataEncipherment – veřejný klíč z takto označeného certifikátu je určen pro šifrování dat (jiných než šifrovacích klíčů).

- keyAgreement – certifikát je určen pro výměnu klíčů (např. DH metoda výměny klíčů).

- keyCertSign – veřejný klíč uvedený v tomto certifikátu je určen pro verifikaci certifikátů. Tj. soukromý klíč příslušející k tomuto veřejnému klíči je možné použít pro podepisování certifikátů.

- cRLSign – veřejný klíč uvedený v tomto certifikátu je možné použít k verifikaci CRL.

Pokud bychom chtěli vydat certifikát se všemi nastavenými bity, pak jej vydáme bez tohoto rozšíření.

Rozšířené

použití klíče

Je obecnějším řešením pro

určení účelů, k jakým je certifikát určen.

- Objekt id-kp-serverAuth určuje, že certifikát je určen pro

autorizaci webového serveru. Tento objekt je konzistentní

s následujícími nastavenými bity rozšíření „Použití klíče“: buď

digitalSignature a keyEncipherment nebo keyAgreement.

- Objekt id-kp-clientAuth určuje, že certifikát je určen pro

autorizaci webového klienta. Tento objekt je konzistentní

s následujícími nastavenými bity rozšíření „Použití klíče“:

digitalSignature nebo keyAgreement.

- Objekt id-kp-codeSigning určuje, že certifikát je určen pro

podepisování stahovaného software (např. digitálně podepsaných ActiveX

komponent nebo digitálně podepsaných Java appletů). Tento objekt je

konzistentní s nastaveným bitem digitalSignature rozšíření „Použití klíče“

digitalSignature.

- Objekt id-kp-timeStamping určuje, že certifikát je určen pro

vydávání časových razítek. Tento objekt je konzistentní

s následujícími nastavenými bity rozšíření „Použití klíče“:

digitalSignature a nonRepudiation.

- Objekt id-kp-emailProtection určuje, že certifikát je určen pro

bezpečný mail. Tento objekt je konzistentní s následujícími

nastavenými bity rozšíření „Použití klíče“: buď digitalSignature a

nonRepudiation nebo

keyEncipherment a keyAgreement.

- Objekt id-kp-OCSPString je určen pro protokol OCSP. Toto rozšíření

je určeno pro certifikát OCSP serveru.

Při vydávání certifikátů je třeba zajistit, aby údaje

v rozšířeních „Použití klíče“ a „Rozšířené použití klíče“ byly vzájemně

konzistentní.

Alternativní jméno předmětu - Subject Alternative

Name

Toto rozšíření umožňuje vložit do certifikátu další identifikační

údaje, které se nevešly do předmětu. Při vydávání certifikátu nesmí být

opomenuta kontrola i údajů uvedených v tomto rozšíření.

Uvedeno zde mj. může být:

- rfc822Name - adresa

elektronické pošty dle RFC-822 (např. dostalek@pvt.cz,

- dNSName - DNS jméno (např.

jméno serveru www.firma.cz),

- x400Address - adresa

elektronické pošty podle norem řady X.400,

- directoryName - adresářové

jméno podle norem řady X.500,

- ediPartyName - jméno

podle norem EDI,

- uniformResourceIdentifier

- URI (např. http://www.firma.cz),

- iPAddress - IP adresa,

- registeredID -

identifikátor objektu.

konvertor nepozná o jaký typ se jedná).

Certifikační politiky - Certificate Policies

Certifikační politika je skupina dokumentů vydaných certifikační

autoritou. V těchto dokumentech jsou popsány postupy, praktiky a cíle CA.

Tj. pravidla, za kterých CA vydává certifikáty, a zejména jak za vydané

certifikáty ručí. Na rozdíl o některých

jiných dokumentů CA je certifikační

politika veřejným dokumentem.

MS Explorer používá místo „Certifikační politika“ název „Certifikační

zásady“.

Provozovatel CA si zpravidla zaregistruje identifikátor objektu pro své

dokumenty. Identifikátory objektu certifikační politiky se pak uvádí

v rozšíření certifikátu nazývaném „Certifikační politika“. Jestliže je toto rozšíření označeno jako

kritické, pak software ověřující certifikát může certifikát akceptovat jedině

v případě, že je schopen interpretovat toto rozšíření včetně jeho

parametrů. Jinými slovy: musí pro něj být akceptovatelná uvedená certifikační

politika.

Základní omezení - Basic

Constraints

Obr. 8-7 Uživatel 3 se prohlásil za certifikační autoritu

Jádrem činnosti CA je to, že svým podpisem ručí za údaje uvedené ve vydaných certifikátech. Na obr. 8-7 je znázorněno nebezpečí pro CA spočívající v tom, že CA vydává certifikáty svým uživatelům a najednou uživatel 3 se svévolně prohlásí za CA a vydá certifikáty uživatelům X a Y. Problém je v tom, že CA ručí za takto vydané certifikáty uživatelů X a Y díky tomu, že např. uživatel X dostane řetězec certifikátů obsahující: certifikát uživatele X, certifikát uživatele 3 a certifikát CA. Čili není problém ověřit platnost takového certifikátu (tj. zodpovědnost CA za takto vydaný certifikát).

Jeden mechanismus, jak takovémuto počínání uživatele zamezit, jsme již popsali – pomocí rozšíření „Použití klíče“, kterým v certifikátech vydávaných uživatelům jejich klíč neoznačíme, že je jej možné používat k verifikaci certifikátů.

Rozšíření „Základní omezení“ umožňuje označit certifikát, aby bylo zřejmé, zdali se jedná o certifikát CA nebo koncového uživatele, nastavením položky cA (je-li nastavena na TRUE, pak se jedná o certifikát CA). Pomocí položky pathLenConstraint pak sdělíme, kolik může v certifikační cestě následovat certifikátů certifikačních autorit pod tímto certifikátem. Např. je-li tato položka nastavena na nulu, pak se pod tímto certifikátem certifikační autority může v certifikační cestě vyskytovat pouze certifikát koncového uživatele (nikoliv certifikát CA).

Distribuční

místa odvolaných certifikátů – CRL Distribution points

- Toto rozšíření obsahuje sekvenci URI, na kterých je vystaven seznam odvolaných certifikátů (CRL).

8.2 Kvalifikované certifikáty

Kvalifikovaný certifikát je zvláštní typ certifikátu, které používá Evropská unie ve své legislativě. Zvláštní není ani svou syntaxí (ta je ve své podstatě podmnožinou certifikátu popsaného v předchozí kapitole, tj. certifikátu dle RFC-3280). Zvláštnost je v právní oblasti. Cílem kvalifikovaného certifikátu je i po právní stránce nahradit rukou psaný podpis elektronickým podpisem. Jádro myšlenek ohledně kvalifikovaných certifikátů je uvedeno v RFC-3039. Je to snad jediné RFC, které vychází z Evropských zkušeností a pokouší se je celosvětově zobecnit. V Česku je použití kvalifikovaných certifikátů vymezeno zákonem o elektronickém podpisu.

Kvalifikovaný certifikát se vydává konkrétnímu člověku (nikoliv např. serveru). Kvalifikovaný certifikát obsahuje identifikaci držitele certifikátu založenou na oficiální identifikaci člověka nebo na jeho pseudonymu. Certifikační autorita vždy zná konkrétní osobu, které certifikát vydala.

Předmět certifikátu musí být jednoznačný pro konkrétní osobu, tj. dvě různé osoby nemohou mít vydán certifikát se shodným předmětem. Tato podmínka musí být splněna po celou dobu existence konkrétní CA. Pro docílení této podmínky je možné použít atribut serialNumer (nezaměňovat s položkou sériové číslo certifikátu). Kdyby dvě osoby mely mít stejné předměty, pak se odliší hodnotou v položce serialNumer.

U kvalifikovaných certifikátů nestačí, aby byl pouze předmět jednoznačný pro konkrétní osobu, ale certifikační autorita nesmí vydat dvěma různým osobám certifikát, který by měl stejný veřejný klíč. Tj. certifikační autorita musí po dobu své existence archivovat i veřejné klíče, které uživatelům podepsala. U veřejných klíčů musí mít i informaci pro jaké algoritmy se budou používat, aby mohla porovnávat klíče, zdali již nejsou použité. Otázkou je, co udělat, když CA obdrží žádost o certifikát s veřejným klíčem tč. platného certifikátu. Asi by měl být platný certifikát odvolán z iniciativy CA a žádost zamítnuta.

Podle zákona o elektronickém podpisu je nutné, aby byly kvalifikované certifikáty používané pro styk se státní správou vydávány státem akreditovaným certifikačními autoritami.

RFC-3039 určujeatributy položek vydavatele certifikátu, předmět certifikátu a jaká rozšíření mohou být použita v kvalifikovaném certifikátu.

8.3 Žádost o odvolání certifikátu

Představte si situaci, kdy přijdete o soukromý klíč nebo se vám podaří soukromý klíč vyzradit. Pak je třeba příslušný certifikát odvolat.

Při odvolávání certifikátu nejde o to, postupovat podle nějakých norem, ale jde především o rychlost. Pokud soukromý klíč máte, pak pošlete žádost o odvolání certifikátu na CA např. elektronickou poštou. Zprávu elektronické pošty podepíšete soukromým klíčem příslušejícím odvolávanému certifikátu. Jenže to stejně nejde, pokud není certifikát k takovémuto podpisu určen.

Pokud o soukromý klíč přijdete nebo certifikát není určen pro ověřování elektronického podpisu, pak elektronické cesty selhávají.

Některé CA při vydání certifikátu pro takové případy vystaví jednorázové heslo pro odvolání certifikátu. Pokud toto heslo znáte, pak lze odvolat certifikát telefonicky, faxem nebo nepodepsanou elektronickou poštou s uvedením zmíněného jednorázového hesla.

Pokud neznáte ani jednorázové heslo, pak nezbývá, než se s doklady totožnosti a smlouvou o vydání certifikátu vydat na registrační autoritu. Pokud přijdete úplně o vše, pak máte problém. V takovém případě to ale asi není ten největší problém který máte.

8.4 Seznam odvolaných certifikátů - CRL

Certifikát může ztratit svou platnost tak, že vyprší, tj. uplyne čas notAfter uvedený v certifikátu. Druhou možností, jak může pozbýt certifikát své platnosti, je na základě žádosti držitele certifikátu či jeho zaměstnavatele (např. při rozvázání pracovního poměru) o odvolání certifikátu podané na certifikační autoritu. Třetí možností je odvolání certifikátu z iniciativy samotné CA (např. dorazí-li na CA žádost o certifikát se stejným veřejným klíčem jako má existující vydaný certifikát).

CA odvolaný certifikát zveřejní na seznamu odvolaných certifikátů (Certificate Revocation List - neboli CRL).

Mechanizmus žádosti o odvolání certifikátu zveřejňuje CA v dokumentu „Certifikační politika CA“. Žádost o odvolání certifikátu nemusí být prováděna ani elektronickou formou, ale CA může vyžadovat např. osobní účast uživatele. Pokud se provádí elektronickou cestou, pak žádost musí být elektronicky podepsána soukromým klíčem odvolávaného certifikátu (v případě, že by takou žádost provedl hacker neoprávněně, tj. uměl ji elektronicky podepsat, tj. znal soukromý klíč, pak je pro uživatele jen dobře, že ji podal). Nebo může být použito jednorázové heslo pro odvolání certifikátu.

CRL obsahuje sériová čísla odvolaných certifikátů (CRL může být i prázný). Odvolané certifikáty se zveřejňují v CRL až do vypršení jejich původní doby platnosti (notAfter).

Způsob zveřejňování CRL je opět uveden v dokumentu „Certifikační politika CA“. Může jej např. vystavovat na webovém serveru atp. V rozšíření certifikátu „Distribuční místa odvolaných certifikátů“ jsou uvedená URI, na kterých CA dává k dispozici CRL.

Mechanismus CRL spočívá v tom, že CA vydává CRL zpravidla v pravidelných intervalech. V intervalu mezi vydáváním CRL schraňuje jednotlivé žádosti o odvolání certifikátu, které pak shrne do následujícího CRL. Tj. účinnost odvolání CRL není okamžitá, ale až s vydáním následujícího CRL.

Tvar CRL specifikovala norma X.509. Avšak v Internetu používáme CRL, které sice vycházejí ze specifikace CRL podle normy X.509 verze 2, ale opět je tato struktura pro Internet popsána v RFC-3280. Podle RFC-3280 musí CRL obsahovat: pravděpodobné datum a čas vydání následujícího CRL, číslo CRL uvedené v příslušném rozšíření CRL a rozšíření „Identifikátor klíče certifikační autority“.

8.5 On Line zjišťování platnosti certifikátu - OCSP

V případě, že držitel certifikátu zjistí, že jeho soukromý klíč byl ztracen nebo odcizen, pak mechanismus CRL mu nebude příliš vyhovovat, protože do vydání dalšího CRL může být jeho soukromý klíč zneužit.

Pokud uživatel používá certifikát primárně pouze v jedné aplikaci (např. při styku s bankou), pak nejspíše okamžitě kontaktuje provozovatele této aplikace a certifikát si nechá zablokovat v této aplikaci. V tomto případě snad ani CRL nepotřebuje.

Jenže pokud uživatel používá certifikát k více účelům, pak takovou službu vyžaduje od CA. Tuto problematiku řeší protokol OCSP (Online Certificate Status Protocol).

Protokol OCSP je protokol typu klient/server. Klient pošle na OCSP server dotaz obsahující identifikaci certifikátu a OCSP server vrátí informaci o tom, zda-li je certifikát odvolán či nikoliv, nebo vrátí odpověď, že mu tato informace není známa či nějakou chybovou hlášku. V případě, že byl odvolán certifikát CA, pak OCSP server odpovídá na všechny dotazy na platnost certifikátů touto CA vydaných informací, že jsou neplatné.

Ve své podstatě protokol OCSP může být užitečný i v případě, že CRL obsahují příliš velké množství odvolaných certifikátů. Pak při každé manipulaci s certifikátem by procházení tak rozsáhlého CRL zabralo příliš mnoho času – kdežto protokol OCSP na jednoduchý dotaz vrátí jednoduchý výsledek. Problém vyhledání certifikátu v CRL se tak přesouvá na server, který ho může umět řešit mnohem efektivněji.

OCSP

server může provozovat samotná CA, pak odpovědi OCSP serveru jsou podepsány

klíčem samotné CA. CA však může delegovat svou pravomoc na jiný server. Pak

vydá tomuto serveru certifikát s rozšířením „Rozšířené použití klíče“

obsahující objekt id-kp-OCSPSigning.

Poslední možností je, že certifikát OCSP

serveru není ani certifikát CA, jež dotazovaný certifikát vydala, ani

neobsahuje zmíněné rozšíření, pak v lokální konfiguraci OCSP klienta musí

být tento certifikát explicitně uveden. Tuto možnost lze použít i

v intranetu, odkud není přímé spojení na oficiální OCSP servery.

Naopak uživatelský certifikát může obsahovat privátní rozšíření „Přístupové informace CA“ s objektem id-ad-ocsp specifikující např. URI, na kterém běží OCSP server.

8.6 Žádost o certifikát tvaru CRMF