8 PKI

PKI je soustavou technických a především organizačních opatření spojených s vydáváním, správou, používáním a odvoláváním platnosti kryptografických klíčů a certifikátů. Jednu z možných norem PKI definuje sada internetových standardů RFC popisujících základní využití asymetrické kryptografie na Internetu. Navazujícími normami popsanými v dalších kapitolách jsou pak normy pro bezpečnou elektronickou poštu (S/MIME) a norma pro bezpečnou komunikaci nejen s webovým servem (TLS).

8.1 Certifikát

Certifikát je struktura obsahující identifikační údaje klienta, veřejný klíč klienta, identifikaci vydavatele, číslo certifikátu, platnost certifikátu a další údaje týkající se zejména vymezení způsobu použití certifikátu. Tato struktura je digitálně podepsána certifikační autoritou (vydavatelem certifikátu).

K čemu slouží tato poměrně komplikovaná konstrukce? Na obr.8-1 je znázorněn případ, kdy uživatel A chce uživateli B zaslat zprávu, kterou chce zabezpečit šifrováním asymetrickou šifrou. V takovém případě je nutné, aby příjemce B nejprve vygeneroval dvojici klíčů: veřejný klíč (VK-B) a soukromý klíč (SK-B). Soukromý klíč si uloží jako své tajemství např. na disk či čipovou kartu. Veřejný klíč (VK-B) nějakým kanálem distribuuje uživateli A.

Obr. 8-1 Distribuce veřejného klíče bez certifikátu

Uživatel A pak použije veřejný klíč uživatele B (na obrázku označený VK-B) k zašifrování odesílané zprávy. Uživatel B pak takto šifrovanou zprávu dešifruje svým soukromý klíčem (SK-B) a získá tak původní zprávu.

U asymetrické kryptografie nespočívá nebezpečí ve vyzrazení veřejného klíče. Avšak i u asymetrické kryptografie je nebezpečím podvržení klíče.

Na obr. 8-2 nám vstupuje do hry útočník X, který si vygeneruje svou dvojici klíčů: veřejný klíč (VK-X) a soukromý klíč (SK-X). Útočník svůj veřejný klíč VK-X podvrhne za klíč uživatele B. Tj. uživatel A si myslí, že VK-X je veřejným klíčem uživatele B a provede tímto klíčem šifrování odesílané zprávy. Zprávu odchytne útočník X a dešifruje si ji svým soukromým klíčem SK-X. Útočník tak získá zprávu. Avšak aby uživatel B si neztěžoval, že nedostane zprávu, tak mu ji útočník zašifruje a odešle šifrovanou jeho klíčem (VK-B).

Obr. 8-2 Podvržení veřejného klíče

Proti podvržení veřejného klíče se bráníme certifikací veřejného klíče – tj. pomocí certifikátu (obr. 8-3). Uživatel B vygeneruje dvojici veřejný a soukromý klíč (1), přičemž soukromý klíč si jako tajemství pečlivě uloží. Avšak veřejný klíč neodesílá uživateli B samotný, ale jako součást certifikátu.

Po vygenerování dvojice klíčů uživatel sestaví strukturu „žádost o certifikát“. Tato struktura obsahuje identifikační údaje uživatele, veřejný klíč uživatele a případně další data, která jsou popisována dále. Tuto strukturu digitálně podepíše svým právě vygenerovaným soukromým klíčem a předá certifikační autoritě (2). Certifikační autorita může ověřit totožnost uživatele a v každém případě verifikuje elektronický podpis na žádosti o certifikát. Pokud je žádost certifikační autoritou shledána v pořádku, pak certifikační autorita vystaví certifikát.

Certifikát obsahuje mj.: informace o tom, kdo jej vydal, sériové číslo certifikátu, identifikační údaje uživatele, platnost certifikátu a pochopitelně veřejný klíč uživatele. Certifikát je digitálně podepsán za využití soukromého klíče certifikační autority.

Certifikační autorita má svou dvojici klíčů: veřejný klíč CA (VK-CA) a soukromý klíč (SK-CA). Na bezpečnost uložení soukromého klíče CA jsou kladeny extrémní nároky. Veřejný klíč CA se distribuuje jako součást certifikátu CA. Certifikát CA může být podepsán soukromým klíčem CA samotné nebo i soukromým klíčem jiné CA.

Uživateli je certifikační autoritou vrácen vystavený certifikát (3). S vystaveným certifikátem by měl uživatel obdržet též jeden nebo více certifikátů certifikačních autorit. Pomocí certifikátů certifikačních autorit může být ověřován vystavený certifikát. Dále se dozvíme, že uživatel může od certifikační autority obdržet též seznam zneplatněných certifikátů.

Nyní již může uživatel B svůj certifikát odeslat (4) uživateli A, který jej ověří a v případě, že je vystaven pro uživatele A důvěryhodnou certifikační autoritou a elektronický podpis na certifikátu je v pořádku, pak může z tohoto certifikátu použít veřejný klíč k šifrování zprávy, kterou chce odeslat uživateli B. Šifrovanou zprávu odešle uživateli B (5). Uživatel B pak pomocí svého soukromého klíče dešifruje zprávu (6) a získá tak původní zprávu.

Obr. 8-3 Činnost certifikátu

Pokud namítnete, že ne každý certifikát je určen k elektronickému podpisu, pak i tento případ je dále detailně rozebrán u protokolů CMP a CMC.

Certifikát se často přirovnává k občanskému průkazu. Zatímco občanský průkaz se vydává v tištěné podobě, tak certifikát se popisuje jako struktura v jazyce ASN.1 a mezi počítači se přenáší v kódování DER (podmnožina BER). Certifikát je možné vypsat i v textovém tvaru, ale s tímto případem se setkáváme zřídka - např. certifikát samotné certifikační autority může být vytištěn v textovém tvaru a ověřen (neelektronickým) notářem a podepsán rukou psaným podpisem. Zásadní rozdíl mezi občanským průkazem a certifikátem je, že občanský průkaz neobsahuje šifrovací klíč.

V Internetu je certifikát popsán normou RFC-2459. Tato norma je odvozena od doporučení ITU (dříve CCITT) X.509. Původní verze číslo 1 certifikátu podle normy X.509 z roku 1988 byla postupně rozšířena až do dnes nejběžnější verze 3.

Kromě certifikátů podle RFC-2459 (resp. doporučení X.509) se v praxi můžeme setkat i s certifikáty jiných formátů - např. EDI. Forma takový certifikátu je sice jiná, ale princip zůstává stejný.

Porovnání položek občanského průkazu a položek certifikátu:

|

Položka struktury certifikátu |

Přirovnání k položce občanského průkazu |

|

Verze 0 ... X.509 verze 1 (1988) 1 ... X.509 verze 2 2 ... X.509 verze 3 |

Verze (federální, červený český, karta, ...) |

|

Sériové číslo |

Číslo a série občanského průkazu |

|

Algoritmus použitý pro podpis |

Razítko či samolepka přes fotografii |

|

Vydal (identifikace certifikační autority podle X.500) |

Vydal |

|

Platnost od-do |

Platnost |

|

Jméno a adresa (identifikace vlastníka) |

Jméno a adresa |

|

Veřejný klíč |

- |

|

Rozšíření certifikátu |

Další údaje |

|

Elektronický podpis certifikátu |

Vlastní razítko či samolepka přes fotografii |

Strukturu certifikátu podle RFC-2459 zapisujeme v jazyce ASN.1:

Certificate ::=

SEQUENCE {

tbsCertificate TBSCertificate,

signatureAlgorithm AlgorithmIdentifier,

signatureValue BIT STRING }

Což je pouze trik vyjadřující, že certifikát

je podepsaná struktura (SEQUENCE). Tj.

certifikát je sekvencí vlastních dat certifikátu (tbsCertificate), algoritmu

použitého certifikační autoritou pro elektronický podpis certifikátu (AlgorithmIdentifier)

a vlastního elektronického podpisu.

Položka AlgorithmIdentifier je pak sama

sekvencí skládající se z identifikátoru objektu použitého algoritmu a jeho

parametrů:

AlgorithmIdentifier ::=

SEQUENCE {

algorithm OBJECT IDENTIFIER,

parameters ANY DEFINED BY

algorithm OPTIONAL }

Identifikátor objektu použitého pro

elektronický podpis vždy identifikuje dvojici: asymetrický algoritmus a

algoritmus pro výpočet kontrolního součtu (např. sha1WithRSAEncryption mající

identifikátor objektu { iso(1) member-body(2) us(840) rsadsi(113549) pkcs(1) 5 }).

Příklad (elektronický podpis certifikátu):

SEQUENCE

30 0d

OBJECT :md5WithRSAEncryption

06 09 2a 86 48 86 f7 0d 01 01 04

NULL

05 00

BIT STRING

03 81 81 00 28 0a ca d3 33 e1 91 d4 bb 98

f5 d1 fb aa 59 18

75 fd 47 a6 94 e4 c4 f5 df 4b f6 01 27 e7

68 bf d9 1a a9 2f

75 da 58 d8 fd 7a db 26 56 ba 0c e9 b3 5c

b7 6e c7 13 5f 08

7c bc fb 3b 7c cd c8 5b 6a 5d a8 cb eb ef

dc 4b 04 68 06 21

cb 02 fc 35 5b 7c a2 18 0d 91 8d 2c a5 78

2c b3 34 37 f0 86

e2 d2 f9 c4 5f 9e 0e 27 0f 40 43 aa 01 41

de 46 ec e4 78 0c

b9 14 aa 9f 7f 38 2a 8d 4e 1c 3c eb

Nás však zajímá vnitřek certifikátu, tj. to

co podepisujeme:

TBSCertificate ::= SEQUENCE {

version [0] EXPLICIT

Version DEFAULT v1,

serialNumber CertificateSerialNumber,

signature AlgorithmIdentifier,

issuer Name,

validity Validity,

subject Name,

subjectPublicKeyInfo

SubjectPublicKeyInfo,

issuerUniqueID [1]

IMPLICIT UniqueIdentifier OPTIONAL,

-- If present, version shall be v2 or v3

subjectUniqueID [2] IMPLICIT UniqueIdentifier OPTIONAL,

-- If present,

version shall be v2 or v3

extensions [3] EXPLICIT

Extensions OPTIONAL

-- If present, version shall be v3

}

8.1.1 Verze certifikátu

Verze certifikátu souvisí s tím, zda-li je certifikát odvozen od normy X.509

verze 1, 2 nebo 3. Položka Version

má v případě verze jedna hodnotu nula, v případě verze 2 hodnotu 1 a v případě

verze 3 hodnou 2.

8.1.2 Sériové číslo certifátu

Sériové číslo certifikátu je definováno jako

celé číslo.

8.1.3 Algoritmus

Položka signature obsahuje algoritmus použitý CA pro vytvoření elektronického podpisu certifikátu. Toto pole musí obsahovat stejný identifikátor jako je použit v položce signatureAlgorithm.

8.1.4 Platnost certifikátu

Ppoložka platnost certifikátu obsahuje dva

časy, od kdy certifikát platí a do kdy certifikát platí.

8.1.5 Jedinečná jména

Jedinečná jména se používají pro popis vystavitele certifikátu i pro popis předmětu certifikátu. Jedinečné jméno (Distinguished name) je typu Name zavedeného normou X.501.

Oficiální definice jedinečného jména je:

Name ::= CHOICE {

RDNSequence }

(opravdu to není chyba, že se tč. jedná o

výběr z jediné možnosti)

RDNSequence ::= SEQUENCE OF

RelativeDistinguishedName

RelativeDistinguishedName ::=

SET OF AttributeTypeAndValue

AttributeTypeAndValue ::= SEQUENCE {

type

AttributeType,

value

AttributeValue }

AttributeType ::= OBJECT IDENTIFIER

AttributeValue ::= ANY DEFINED BY

AttributeType

DirectoryString ::= CHOICE {

teletexString TeletexString (SIZE (1..MAX)),

printableString PrintableString (SIZE (1..MAX)),

universalString UniversalString (SIZE (1..MAX)),

utf8String UTF8String (SIZE (1.. MAX)),

bmpString BMPString (SIZE (1..MAX)) }

Všimněte si, že řetězec může pro naše zeměpisné šířky být v kódu UTF-8 (utf8String) nebo UCS-2 (bmpString). Dokonce podle RFC-2459 musí všechny certifikáty vydané po 31. prosinci 2003 používat výhradně (kromě specifikovaných výjimek) pouze kódování UTF-8. To se týká jak předmětu certifikátu, tak i jména vydavatele (jména CA) i některých rozšíření certifikátu.

UniversalString ::=

[UNIVERSAL 28] IMPLICIT OCTET STRING

BMPString ::=

[UNIVERSAL 30] IMPLICIT OCTET STRING

UTF8String ::= [UNIVERSAL 12] IMPLICIT OCTET STRING

Nyní lidsky. Cílem norem řady X.500 je vytvořit celosvětovou adresářovou strukturou. Adresářem se přitom nerozumí adresář souborů, ale adresář jako seznam adres. Cílem je vytvořit obdobu celosvětových bílých stránek telefonních seznamů. Jeden záznam v takovém seznamu odpovídá pak jedinečnému jménu. Záznam v takové bílé knize by pak byl hypoteticky tvořen informacemi o státu, telefonní společnosti, telefonním obvodě, jméně, adrese, telefonním čísle.

Obdobně i jedinečné jméno bude tvořeno relativními jedinečnými jmény. Jednotlivá relativní jedinečná jména budou popisovat např.: stát, kraj, organizaci, jméno, adresu elektronické pošty atd.

Jedinečné jméno (někdy též absolutní jedinečné jméno či RDNSequence) je vždy posloupností relativních jedinečných jmen (Relative Distinguished Name). Přitom v jedinečném jméně se mohou i relativní jedinečná jména opakovat.

Relativní jedinečné jméno je množina dvojic tvořených identifikátorem objektu (např. Country, Organization, CommonName apod.) a řetězcem (např. CZ). Textově pak často relativní jedinečné jméno zapisujeme např.

Country=CZ

Jedinečné jméno popisující jedince je pak sekvencí relativních jedinečných jmen. Např.:

Country=CZ, Organization=PVT, CommonName=Libor Dostalek

Tento zápis se často zkracuje pomocí zkratek pro identifikátory objektů relativních jedinečných jmen:

C=CZ, O=PVT, CN=Libor Dostalek

I když relativní jedinečné jméno je množinou dvojic identifikátor objektu + hodnota, tak v praxi bývá tato množina jednoprvková, tj. obsahuje dvojici jen jednu. Jedinečná jména jsou tvořena vždy větví ve stromu relativních jedinečných jmen (obr. 8-4).

Obr. 8-4 Hierarchická struktura relativních jedinečných jmen

Zajímavé je, že Libor Dostalek může být ve struktuře uveden mnoha způsoby. Např.

- Jako

obyvatel Česka, konkrétně Českobudějovického kraje, konkrétně Českých

Budějovic:

C=CZ, SP=CB, L=CB, CN=Libor Dostalek - Jako

zaměstnanec firmy PVT s adresou elektronické pošty dostalek@pvt.cz

C=CZ, O=PVT, CN=Libor Dostalek, E=dostalek@pvt.cz - Jako

zaměstnance oddělení CVPV firmy PVT:

C=CZ, P=PVT, OU=CVPV, CN=Libor Dostalek atd.

Použil jsem jméno Dostalek, tj. bez české diakritiky, ale nic nebrání používat diakritiku, protože PKI ve všech řetězcích, u kterých přichází v úvahu použití diakritiky, připouští kódování UTF-8.

Vrátíme-li se zpět k definici jedinečného jména jako RDNSequence v jazyce ASN.1, pak tato definice je graficky znázorněna na obr. 8-5.

Obr. 8-5 Jedinečné jméno (RDNSequence) je posloupností relativních jedinečných jmen

Přehled atributů relativních jedinečných jmen používaných PKI:

|

Identifikátor / zkratka |

Atribut |

OID |

Význam |

|

Common Name CN |

commonName |

{id-at 3} |

Název objektu, pod kterým je místně znám. Např. u osob to může být jméno a příjmení. U serverů pak jejich DNS-jméno. |

|

Surname |

surname |

{id-at 4} |

Příjmení |

|

Serial Number*) |

serialNumber |

{id-at

5} |

Slouží k rozlišení různých certifikovaných objektů,

kterým by jinak vyšlo stejné jedinečné jméno. Je doporučen používat u

kvalifikovaných certifikátů. |

|

Country C |

countryName |

{id-at 6} |

Stát podle ISO 3166, tj. podle stejné normy, jaká se používá pro top level domény DNS (CZ=Česká republika, SK=Slovensko, FJ=Fidži...) |

|

Locality L |

localityName |

{id-at 7} |

Místo (např. město) |

|

State or Province SP |

stateOrProvinceName |

{id-at 8} |

Nižší organizační jednotka státu. Např. spolková země. |

|

Organization O |

organizationName |

{id-at 10} |

Název firmy |

|

Organization Unit OU |

organizationUnitName |

{id-at 11} |

Název části firmy |

|

Title |

title |

{id-at 12} |

Titul |

|

Postal Adress*) |

postalAdress |

{id-at 16} |

Poštovní adresa |

|

Name |

name |

{id-at 41} |

Jméno |

|

Given Name |

givenName |

{id-at 42} |

Rodné jméno |

|

Initilas |

initials |

{id-at 43} |

Iniciály |

|

Generation Qualifier |

generationQualifier |

{id-at 44} |

Např. „Jr.“ či „IV“ pro Karel IV |

|

DNQualifier |

dnQualifier |

{id-at 46} |

Slouží k rozlišení různých certifikovaných objektů, kterým by jinak vycházel stejný předmět. |

|

E-mail Address E |

emailAddress či pkcs9mail |

{pkcs-9 1} |

Adresa elektronické pošty (dle RFC-822). |

|

Domain Component DC |

domainComponent |

{0 9 2342 19200300 100 1 25} |

Jednotlivé řetězce z DNS jména. Např. info.pvt.net je DC=info, DC=pvt, DC=net |

Kde

id-at OBJECT IDENTIFIER ::= {joint-iso-ccitt(2)

ds(5) 4}

pkcs-9 OBJECT IDENTIFIER ::= {iso(1)

member-body(2) us(840)

rsadsi(113549) pkcs(1) 9}.

Rozdíl mezi DNQualifier a SerialNuber já spatřuji v tom, že atributem DNQualifier rozlišujeme osoby, které by měly shodou okolností jinak stejný předmět. Kdežto atributem SerialNumber můžeme rozlišit dva certifikáty téže osoby. Např. má-li osoba vydány dva podepisovací certifikáty jiné bezpečnostní úrovně: jeden má soukromý klíč např. na disku a druhý na čipové kartě.

Norma X.509v3 však definuje podstatně více atributů – např.: Street Address, House Address, Postal Code, Telephone Number, Teletex Number, Teletex Terminal Identifier, Facsimile Telephone Number, X.121 Address, Internation ISDN Number, Registered Address, Destination Indicator, Prefferd Delivery Method, Description, Sear Guide, Enhanced Search Guide, OSI Application Attrribute, Distinguished Name, Member, Unique Member, Owner, Role Occupant atd.

8.1.6 Identifikační údaje CA (vystavitel certifikátu) - Issuer

Položka issuer, česky vystavitel či vydavatel certifikátu, obsahuje jedinečné jméno certifikační autority, které je jako celek též identifikací certifikační autority jako takové. Je třeba, aby certifikační autorita měla jednoznačnou identifikaci (jedinečné jméno) v rámci všech certifikačních autorit

Položka issuer – jedinečné jméno certifikační autority – je tvořena kombinací atributů relativních jedinečných jmen. Musí být podporovány následující atributy: country, organization, organizationUnit, dnQualifier, stateOrProvinceName, commonName a podpora domainComponent. Programy by měly být dále podporovány atributy: locality, title, surname, givenName, initials, a generationQualifier.

Příklad:

SEQUENCE

30 5d

SET

31 0b

SEQUENCE

30 09

OBJECT :countryName

06 03 55 04 06

PRINTABLESTRING :CZ

13 02 43 5a

SET

31 11

SEQUENCE

30 0f

OBJECT :organizationName

06 03 55 04 0a

PRINTABLESTRING :PVT a.s.

13 08 50 56 54 20 61 2e 73 2e

SET

31 11

SEQUENCE

30 0f

OBJECT

:organizationalUnitName

06 03 55 04 0b

PRINTABLESTRING :20000901

13 08 32 30 30 30 30 39 30 31

SET

31 28

SEQUENCE

30 26

OBJECT :commonName

06 03 55 04 03

PRINTABLESTRING :Certifikacni autorita I.CA 0009

13 1f 43 65 72 74 69 66 69 6b 61 63

6e 69 20 61 75 74 6f 72

69 74 61 20 49 2e 43 41 20 30 30 30 39

8.1.7 Identifikační údaje uživatele (předmět certifikátu) - subject

Položka subject certifikátu se do češtiny překládá jako předmět certifikátu. Tato položka obsahuje jedinečné jméno objektu, kterému je certifikát vydán.

Předmět certifikátu musí být jedinečný v rámci všech objektů certifikovaných danou certifikační autoritou. V případě, že pro dva různé objekty by vycházel stejný předmět, pak se pro rozlišení objektů použije atribut DNQualifier (v případě kvalifikovaných certifikátů použijeme atribut serialNumber).

Důležité je, že pro stejný objekt může tatáž certifikační autorita vydat i několik různých certifikátů, které mají stejný předmět (stejné jedinečné jméno). Tj. Václav Vopička může mít více různých certifikátů se stejným předmětem, protože se jedná o stejného Václava Vopičku. Ale jeho jmenovec, který se jen shodou okolností také jmenuje Václav Vopička, musí mít jiný předmět. Může mít např. jinou lokalitu (město), ale kdyby i všechny ostatní údaje byly stejné, pak CA použije k rozlišení jedinečné jméno dnQualifier či jedinečné jméno serialNumber u kvalifikovaných certifikátů (nezaměňovat s číslem certifikátu – to musí být v každém případě různé).

V předmětu certifikátu zpravidla využíváme širší paletu atributů jedinečných jmen než u jedinečného jména vystavitele, kde bychom měli být střídmí, i když software má podporovat nejrůznější atributy.

U certifikátů kořenových certifikačních autorit obsahuje předmět i vystavitel stejné údaje. Kořenová certifikační autorita si podepisuje certifikáty sama sobě – vydává tzv. „self-signed“ certifikáty.

Mnohé údaje, které se „nevejdou“ do předmětu certifikátu, je možné uložit do rozšíření certifikátu.

Příklad:

SEQUENCE

30 74

SET

31 0b

SEQUENCE

30 09

OBJECT :countryName

06 03 55 04 06

PRINTABLESTRING :CZ

13 02 43 5a

SET

31 11

SEQUENCE

30 0f

OBJECT :organizationName

06 03 55 04 0a

PRINTABLESTRING :PVT a.s.

13 08 50 56 54 20 61 2e 73 2e

SET

31 19

SEQUENCE

30 17

OBJECT :organizationalUnitName

06 03 55 04 0b

PRINTABLESTRING :Ceske Budejovice

13 10 43 65 73 6b 65 20 42 75 64 65

6a 6f 76 69 63 65

SET

31 17

SEQUENCE

30 15

OBJECT :commonName

06 03 55 04 03

PRINTABLESTRING :Libor Dostalek

13 0e 4c 69 62 6f 72 20 44 6f 73 74

61 6c 65 6b

SET

31 1e

SEQUENCE

30 1c

OBJECT :emailAddress

06 09 2a 86 48 86 f7 0d 01 09 01

IA5STRING :dostalek@pvt.cz

16 0f 64 6f 73 74 61 6c 65 6b 40 70 76 74 2e 63 7a

8.1.8 Veřejný klíč

SubjectPublicKeyInfo ::=

SEQUENCE {

algorithm AlgorithmIdentifier,

subjectPublicKey BIT STRING }

Položka SubjectPublicKeyInfo je sekvencí dvou informací: identifikátorem algoritmu, pro který je veřejný klíč určen, a samotným veřejným klíčem.

Na rozdíl od položek signatureAlgorithm a signature neobsahuje položka algorithm identifikátor algoritmu, kterým je certifikát podepsán, ale obsahuje identifikátor šifrovacího algoritmu, pro který je určen veřejný klíč, který je v certifikátu.

Příklad:

SEQUENCE

30 81 9f

SEQUENCE

30 0d

OBJECT :rsaEncryption

06 09 2a 86 48 86 f7 0d 01 01 01

NULL

05 00

BIT STRING

03 81 8d 00 30 81 89 02 81 81 00 ad e7

93 2d 2b 10 78 0c 17

e2 88 d7 bd c4 b4 f4 39 bf 32 39 24 60

f1 61 7f b1 fe 59 96

c1 3a 5d 0d e2 e3 79 8d 6e ee c3 74 1d

fa 17 1c 02 c1 6e 3f

0e 17 e5 a1 d4 95 a5 35 34 80 5c b4 97

17 a1 c1 94 16 2a 32

11 8e 3e 58 dd e8 a2 10 03 1c 0b ec fe

83 9d 47 06 ac 9f a7

51 80 68 07 ad 1a da f2 4d ee 1e ff 58

fb 88 5d 54 85 23 d5

78 29 90 db 5f ac db ad 2b 02 90 7f 07

17 d0 40 70 e6 2b 02

03 01 00 01

Soukromý a veřejný klíč

Ztráta soukromého klíče k šifrovacímu certifikátu způsobí, že zašifrované zprávy se stanou nedostupné. Proto soukromý klíč k šifrovacím certifikátům si uživatelé často nechávají archivovat na CA (může být poslán jako součást žádosti o certifikát – viz protokoly CRMF, CMP a CMC). Za absurdní považuji používat soukromý klíč šifrovacích certifikátů na čipových kartách, u kterých soukromý klíč nikdy neopouští kartu. V případě ztráty karty se pak dostaneme do nemilé situace.

Mnozí ovšem považují za rizko předávat soukromý šifrovací klíč certifikační autoritě. Je to vždy na zvážení rizik. Já si ale dovedu představit, že bych si skladovat např. dvacet let dozadu čipové karty se starými klíči. V případě, že je pro nás rizikové ukládat soukromé šifrovací klíče na certifikační autoritě, pak je asi výhodnější ukládat dokumenty do šifrovaného archivu, který používá šifrovací klíč archivu.

Zásadně je třeba ale upozornit, že soukromý

klíč podepisovacích certifikátů naopak nikdy (opakuji nikdy) nedáváme

z ruky či si jej nenecháváme generovat cizím zařízením (např. na

registrační autoritě).

Ztráta (nikoliv zcizení) podepisovacího

soukromého klíče není nic katastrofického – stačí vygenerovat novou dvojici

veřejný/soukromý klíč a nechat si vydat nový certifikát.

Je naprosto absurdní si nechat generovat

podepisovací dvojici veřejný/soukromý klíč v cizím zařízení. Elektronický

podpis stojí a padá s tím, že se jiné osobně nedostane do ruky váš

soukromý klíč. Pokud někdo argumentuje, že se nemusíte bát, že u něj si klidně

můžete vygenerovat dvojici klíčů pro elektronický podpis, protože on má

zařízení splňující maximální bezpečností kriteria (např. FIPS 140-3), pak tato

kriteria splňuje pouze jeho zařízení – nikoliv on jako člověk. A kdo ví, jestli

by vám generoval dvojici opravdu na deklarovaném zařízení nebo v krabici,

která pouze vypadá jako deklarované zařízení a při generaci zcizí váš soukromý

klíč… .

Co se týká čipových karet, které generují

dvojici klíčů samy. Tak tady číhá

nebezpečí v případě, že má karta obě funkce, tj. umí si dvojici

vygenerovat sama i umí načíst soukromý klíč vygenerovaný mimo kartu. Pak kartu

vložíte do krabice v domnění, že karta sama bude generovat dvojici klíčů.

Podvržená krabice však vygeneruje dvojici sama (poznamená si soukromý klíč) a

soukromý klíč vloží do karty. Pokud generujete dvojici na kartě s oběma

funkcemi, pak dvojici můžete generovat pouze na důvěryhodném zařízení (např. na

vašem osobním PC – pokud je opravdu osobní).

8.1.9 Jednoznačné identifikátory

Norma X.509 verze 2 přinesla dvě další položky certifikátu:

- IssuerUniqueID, který je určen pro jednoznačnou identifikaci

vystavitele certifikátu (nestačí-li položka issuer).

- SubjectUniqueID, který je určen pro jednoznačnou identifikaci předmětu certifikátů (nestačí-li položka subject).

PKI striktně doporučuje tyto položky nepoužívat.

8.1.10 Rozšíření certifikátu

To, co se nevešlo do předchozích položek certifikátu, se snažíme uložit do některého z rozšíření. Položka rozšíření (nebo někdy též přípona certifikátu) je sekvencí obsahující jednotlivá rozšíření:

Extensions

::= SEQUENCE SIZE (1..MAX) OF

Extension

Jednotlivé rozšíření je samo sekvencí

skládající se z identifikátoru rozšíření, závažnosti rozšíření a hodnoty

prozšíření:

Extension

::= SEQUENCE {

extnID OBJECT IDENTIFIER,

critical BOOLEAN DEFAULT FALSE,

extnValue OCTET STRING }

I když rozšíření je definováno zcela obecně, tak je i u rozšíření potíž podobně jako u atributů předmětu certifikátu spočívající v tom, že aplikace s některým rozšířením nebude počítat – nebude znát, k čemu nějaké konkrétní rozšíření slouží. Tento problém řeší položka závažnost rozšíření (critical). Tato položka sděluje, jestli je rozšíření kritické či nikoliv. V případě, že je tato položka nastavena na TRUE, pak je rozšíření označeno jako kritické.

Jelikož je certifikát kódován v DER, které přikazuje, aby se volitelné položky nekódovaly v případě, že nabývají implicitních hodnot, tak ve výpisu certifikátu nesmíme být překvapeni, že pokud není rozšíření kritické, tak položka critical chybí.

Samotná hodnota rozšíření (extentValue) je řetězec bajtů (OCTET STRING). Dále uvidíme, že hodnota rozšíření certifikátu je často komplikovaně strukturovaná; tak proč se rozšíření jako celek strčí do jednoho pytle OCTET STRING? Důvod je prostý. V certifikátu muže být rozšíření, které je zpracovávajícímu programu neznámé. Pak je podstatně snazší přeskočit celý pytel neznámého obsahu, než procházet neznámou strukturu.

Software pracující s certifikátem musí znát všechna kritická rozšíření – musí si být vědom závažnosti informací v nich uvedených. V případě, že některé z rozšíření v certifikátu je označeno jako kritické a software neví, k čemu toto rozšíření slouží, pak musí celý certifikát odmítnout.

Této vlastnosti využívá např. protokol SET určený k platbám na Internetu. V tomto protokolu se používají rovněž certifikáty dle X.509, ve kterých je řada rozšíření specifických pro protokol SET. Mnohá z nich jsou označena jako kritická. To zamezí použití těchto certifikátů v jiných aplikacích (např. ve webovém prohlížeči pro protokol HTTPS).

Pro rozšíření certifikátů se často používá objekt:

id-ce

OBJECT IDENTIFIER ::=

{joint-iso-ccitt(2) ds(5) 29}

Nejčastěji používaná rozšíření:

|

Rozšíření |

Označení |

OID (extnID) |

|

Identifikátor klíče certifikační autority |

id-ce-AuthorityKeyIdentifier |

{id-ce 35} |

|

Identifikátor klíče předmětu |

id-ce-SubjectKeyIdentifier |

{id-ce 14} |

|

Doba platnosti soukromého klíče |

id-ce-PrivateKeyUsagePeriod |

{id-ce 16} |

|

Použití klíče |

id-ce-keyUsage |

{id-ce 15} |

|

Rozšířené použití klíče |

id-ce-extKeyUsage |

{id-ce 37} |

|

Alternativní jméno předmětu |

id-ce-subjectAltName |

{id-ce 17} |

|

Alternativní jméno vydavatele |

id-ce-issuerAltName

|

{id-ce 18} |

|

Certifikační politiky |

id-ce-certificatePolicies |

{id-ce 32} |

|

|

id-ce-policyMappings |

{id-ce 33} |

|

|

id-ce-policyConstraints

|

{id-ce 36} |

|

Základní omezení |

id-ce-basicConstraints

|

{id-ce 19} |

|

Omezení jména |

id-ce-nameConstraints |

{id-ce 30} |

|

Distribuční místa odvolaných certifikátů |

id-ce-cRLDistributionPoints

|

{id-ce 31 } |

|

|

id-ce-subjectDirectoryAttributes |

{id-ce 9 } |

Identifikátor klíče certifikační autority – Authority Key Identifier

Toto rozšíření slouží k identifikaci klíče certifikační autority, kterým byl certifikát podepsán. To je důležité zejména v případě, že certifikační autorita má více dvojic veřejný/soukromý klíč. Pokud vám připadá zbytečné, aby certifikační autorita měla více dvojic klíčů, tak jste si jen neuvědomili, že i certifikát certifikační autority má svou dobu platnosti. Tj. i certifikáty certifikačních autorit je třeba obnovovat. Navíc certifikační autorita musí vydat svůj nový certifikát nejméně tak dlouho před vypršením svého starého certifikátu, na jak dlouho vydává certifikáty svým uživatelům (resp. podřízeným CA). CA nemůže totiž vydat uživateli certifikát podepsaný klíčem CA, který by v době platnosti vydaného certifikátu vypršel. Tj. nastala by situace, že uživatel má sice platný certifikát, který je však podepsán neplatným (expirovaným) certifikátem.

Obr. 8-6 Otazníkem je vyznačená doba, po kterou platí dva certifikáty CA. Pro ověření 2. certifikátu uživatele je nutný veřejný klíč ze starého certifikátu CA a pro ověření 3. certifikátu uživatele je třeba veřejný klíč z nového certifikátu CA. Jelikož položka issuer ve všech certifikátech uživatele může být stejná, tak právě identifikátor klíče certifikační autority určuje, který z certifikátů CA je nutný pro ověření certifikátu uživatele.

CA tak poměrně dlouhou dobu má dva certifikáty, které se překrývají. Někteří uživatelé mají svůj certifikát podepsán „starým“ certifikátem CA a jiní „novým“ certifikátem CA. Oba certifikáty CA budou mít stejný předmět. Budou se lišit sériovým číslem a veřejným klíčem. V certifikátu uživatele je však v položce vydavatel (issuer) uveden pouze předmět z certifikátu CA, kterým je certifikát uživatele podepsán. Jenže jak sestavit řetězec certifikátu, když máme dva certifikáty certifikační autority se stejným polem předmět? Pro identifikaci je možné použít sériové číslo či samotný veřejný klíč z certifikátu, ale použití rozšíření „Identifikátor rozšíření veřejného klíče CA“ je podstatně jednodušší.

Příkladem je situace na obr. 8-6. Certifikační autorita vystavuje svým uživatelům certifikáty platné nejvýše 1,5 roku. Sama CA si vydává certifikáty CA platné 4 roky. Proto 1,5 roku před vypršením svého certifikátu si musí vydat nový certifikát. Pokud by např. 1 rok před vypršením certifikátu CA vydala uživateli certifikát podepsaný soukromým klíčem příslušejícím ke starému certifikátu, pak by v posledním 0,5 roce platnosti takto vydaného uživatelského certifikátu byla potíž s ověřováním certifikátu: certifikát uživatele by byl platný, ale při ověřování tohoto certifikátu by se narazilo na to, že již není platný příslušný certifikát CA.

V době označené na obr. 8-6 otazníkem jsou platné dva certifikáty CA. 2. uživatelův certifikát je podepsán starým certifikátem CA a 3. uživatelův certifikát novým certifikátem CA. Přitom ve 2. i 3. certifikátu je uvedena stejná CA. Jak má tedy software poznat, kterým certifikátem CA má ověřovat 2. a kterým 3. uživatelův certifikát?

Tj. pro ověření certifikátu je třeba vytvořit řetězec certifikátů až ke kořenovému certifikátu. Pro usnadnění tvorby tohoto řetězce certifikátů slouží rozšíření identifikátor klíče certifikační autority.

Identifikátor klíče certifikační autority, která certifikát vydala, je ve své podstatě rozšířením pole vystavitel certifikátu (issuer) o identifikaci klíče. Zatímco v poli vystavitel certifikátu je pouze předmět certifikátu, jehož příslušným soukromým klíčem byl certifikát vydán, tak v rozšíření „identifikátor klíče CA“ může být navíc i sériové číslo certifikátu, jehož příslušným soukromým klíčem byl certifikát podepsán. Tj. snadno lze pak vytvářet řetězce certifikátů pro ověření cerifikátu.

AuthorityKeyIdentifier ::= SEQUENCE {

keyIdentifier [0] KeyIdentifier OPTIONAL,

authorityCertIssuer [1] GeneralNames OPTIONAL,

authorityCertSerialNumber [2]

CertificateSerialNumber OPTIONAL }

Kde

KeyIdentifier ::=

OCTET STRING

Toto rozšíření je tak sekvencí tří údajů:

- keyIdentifier je řetězec bajtů, kterým můžeme klíč identifikovat. U certifikátů certifikačních autorit musí keyIdentifier obsahovat stejný řetězec, který obsahuje rozšíření „identifikátor klíče předmětu“.

- Dvojice

authorityCertIssuer a authorityCertSerialNumber (tj. předmět a sériové

číslo certifikátu) je jednoznačnou identifikací certifikátu, jehož

příslušným soukromým klíčem byl certifikát podepsán. Bez této informace

bychom měli k dispozici pouze pole vydavatel, které neobsahuje

sériové číslo certifikátu.

Prakticky se do uživatelského certifikátu do rozšíření „Identifikátor klíče certifikační autority“ uvede buď keyIdentifier nebo authorityCertSerialNumber, který se převezme z rozšíření „Identifikátor klíče předmětu“ certifikátu CA, jemuž příslušným soukromým klíčem se vystavovaný certifikát podepíše.

V případě kořenové CA se toto rozšíření nemusí používat, je však doporučeno toto rozšíření použít ve všech uživatelských certifikátech.

Toto rozšíření nesmí být označeno jako kritické.

Cvičení:

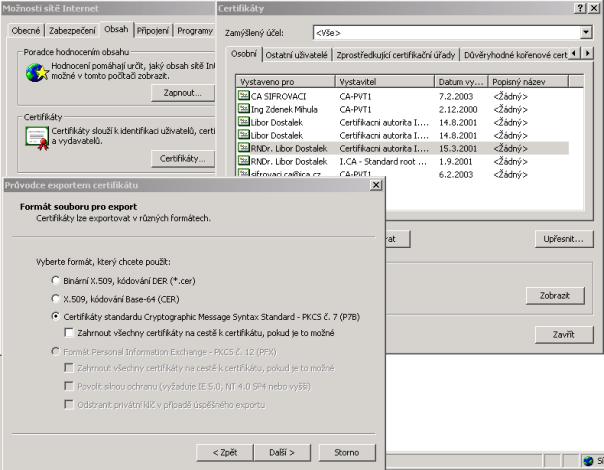

Pokud používáte MS Explorer, pak si zobrazte certifikáty „zprostředkujících certifikačních úřadů“, tj. certifikáty certifikačních autorit, jež nejsou kořenové. V detailním pohledu na rozšíření certifikátu pak nalezněte rozšíření „identifikace klíče úřadu“, tj. rozšíření popisované v této kapitole.

Identifikátor klíče předmětu – Subject Key

Identifier

Jedná se o identifikátor veřejného klíče uživatele. Uživatel si může vygenerovat dvojici veřejný/soukromý klíč a veřejný klíč pak vložit do žádosti o certifikát. Žádost o certifikát může uplatnit i u více CA, tj. z jedné dvojice veřejný/soukromý klíč si uživatel nechá vydat více certifikátů.

Rozšíření „identifikátor klíče předmětu“ identifikuje

veřejný klíč uživatele. V případě, že se jedná o certifikát CA, pak

identifikátor klíče předmětu musí být shodný s položkou keyIdentifier rozšíření „identifikátor klíče

CA“.

Rozšíření identifikátor klíče předmětu se definuje:

SubjectKeyIdentifier

::= KeyIdentifier

Kde

KeyIdentifier ::=

OCTET STRING

Toto rozšíření umožňuje identifikovat veřejný klíč. K identifikaci je možné použít např. číslování jednotlivých vygenerovaných klíčů. RFC-2459 navrhuje používat jako identifikátor např. kontrolní součet veřejného klíče vytvořený algoritmem SHA-1. Důvod je opět prostý: kontrolní součet z veřejného klíče může provést sama CA, kdežto číslování vydaných certifikátů by bylo sporné v tom, jestli si jej má dělat uživatel, nebo snad CA jej má generovat ze své evidence, což je podstatně komplikovanější.

Hodnota uvedená v rozšíření „Identifikátor klíče předmětu“ z certifikátů certifikační autority se často vkládá do uživatelského certifikátu do rozšíření „Identifikátor klíče certifikační autority“.

Toto rozšíření se rovněž neoznačuje jako kritické.

Příklad:

SEQUENCE

30 1d

OBJECT :X509v3 Subject Key Identifier

06 03 55 1d 0e

OCTET STRING

04 16 04 14 31 df 5d 34 67 56 16 ed

f5 18 b7 54 e0 47 51 c0

67 44 2e 1e

Tento příklad jsem převzal z certifikátu CA. Plynou

z něj následující ponaučení pro analýzu rozšíření certifikátů:

- Není

zde příznak kritičnosti rozšíření. Implicitně platí, že rozšíření není

kritické, tj. jelikož tento příznak v rozšíření uveden není, tak

rozšíření není označeno jako kritické.

- Hodnota

rozšíření je řetězec bajtů (OCTET STRING). Tj.pokud se chceme dostat na

strukturu hodnoty rozšíření, pak odřízneme typ (04) a délku (1616)

a obdržíme vlastní hodnotu rozšíření:

04 14 31 df 5d 34 67 56

16 ed f5 18 b7 54 e0 47 51 c0 67 44 2e 1e. Rozborem tohoto

objektu obdržíme, že se jedná opět o řetězec bajtů:

OCTET

STRING

04 14 31 df 5d 34 67 56 16 ed f5 18 b7 54

e0 47 51 c0 67 44

2e 1e

Ten opět můžeme rozebrat:

OCTET

STRING

31 df 5d 34 67 56 16 ed f5 18 b7 54 e0 47

51 c0 67 44 2e 1e

No a nyní si v MS Exploreru

vypíšeme pro tento certifikát rozšíření „Identifikator klíče předmětu a

obdržíme:

31DF 5D34

6756 16ED F518 B754 E047 51C0 6744 2E1E

Doba platnosti

soukromého klíče - Private Key Usage Period

Jedná se o rozšíření zmíněné v kapitole „Platnost certifikátu“. RFC-2459 nepovoluje toto rozšíření používat.

PrivateKeyUsagePeriod ::= SEQUENCE {

notBefore [0]

GeneralizedTime OPTIONAL,

notAfter [1] GeneralizedTime OPTIONAL }

Použití klíče – Key Usage

Pomocí tohoto rozšíření lze omezit způsob použití veřejného klíče obsaženého v certifikátu (resp. jemu příslušejícího soukromého klíče). Toto rozšíření obsahuje bitový řetězec. Každý bit z řetězce pak odpovídá konkrétnímu způsobu použití certifikátu. Je-li příslušný bit nastaven na jedničku, pak je certifikát k danému použití možné používat. Rozšíření se označí jako kritické, čímž se zamezí použití certifikátu k jiným účelům než k účelům vyznačeným v certifikátu.

KeyUsage ::= BIT STRING {

digitalSignature (0),

nonRepudiation (1),

keyEncipherment (2),

dataEncipherment (3),

keyAgreement (4),

keyCertSign (5),

cRLSign (6),

encipherOnly (7),

decipherOnly (8) }

Význam jednotlivých bitů:

- digitalSignature – certifikát je určen k elektronickému podpisu dat. Nastavení tohoto bitu neopravňuje k:

- Ověřování pravosti (k té je nutné nastavení bitu číslo 1). To vás asi překvapilo. Asi si říkáte, k čemu teda může takový certifikát sloužit. Může sloužit k autentizaci uživatelů nebo k ověřování integrity dat.

- Podepisování certifikátů (k tomu je třeba nastavení bitu číslo 5)

- Podepisování CRL (k tomu je třeba nastavení bitu číslo 6)

- nonRepudation – certifikát je určen pro ověřování pravosti dat (ověřování elektronického podpisu).

- keyEncipherment – certifikát je určen k šifrování klíčů. Klasickým případem je elektronická obálka, kdy data jsou šifrována náhodným symetrickým šifrovacím klíčem, který je ke zprávě přibalen a zašifrován právě veřejným klíčem z takto označeného certifikátu.

- dataEncipherment – veřejný klíč z takto označeného certifikátu je určen pro šifrování dat (jiných než šifrovacích klíčů).

- keyAgreement – certifikát je určen pro výměnu klíčů (např. DH metoda výměny klíčů).

- keyCertSign – veřejný klíč uvedený v tomto certifikátu je určen pro verifikaci certifikátů. Tj. soukromý klíč příslušející k tomuto veřejnému klíči je možné použít pro podepisování certifikátů.

- cRLSign – veřejný klíč uvedený v tomto certifikátu je možné použít k verifikaci CRL.

Pokud bychom chtěli vydat certifikát se všemi nastavenými bity, pak jej vydáme bez tohoto rozšíření.

Příklad:

SEQUENCE

30 0e

OBJECT :X509v3 Key Usage

06 03 55 1d 0f

BOOLEAN :255

01 01 ff

OCTET STRING

04 04 03 02 01 06

Rozšíření je označeno jako kritické. Opět rozebereme

řetězec bajtů obsahující vlastní rozšíření, tj. uřízneme 04 (= typ OCTET

STRING) a 04 (= délka řetězce) a zbude nám 03 02 01 06. Jedná o se o bitový

řetězec (03) dlouhý 2 bajty. Přičemž první bajt je délka výplně (01), tj.

bitový řetězec byl zprava doplněn jedním bitem.

Takže

abychom získali výsledný bitový řetězec

musí převést poslední bajt 06 do dvojkové soustavy a získáme 00000110. Poslední

nula je jen výplň, takže bitový řetězec je 0000011. Tj. jsou nastaveny pouze

bity 5 a 6 (počítá se od nuly), tj.

bit keyCertSign a bit cRLSign. MS Exporer u tohoto rozšíření vypíše:

Podepisování

certifikátu , Podepisování CRL v režimu offline , Podepisování CRL(06)

Rozšířené použití klíče

Je obecnějším řešením pro určení účelů, k jakým je certifikát určen. Toto rozšíření může obsahovat sekvenci identifikátorů objektů. Tyto identifikátory objektů pak specifikují způsoby použití klíče.

ExtKeyUsageSyntax ::= SEQUENCE SIZE

(1..MAX) OF KeyPurposeId

Kde je

KeyPurposeId ::=

OBJECT IDENTIFIER

Jestliže je rozšíření označeno jako kritické, pak certifikát musí být použit pouze k uvedeným účelům. Rozšíření „Použití klíče“ a rozšíření „Rozšířené použití klíče“ musí být zpracovávány samostatně. Tj. obě rozšíření musí být konzistentní, nemůže jedno rozšíření něco zakázat a druhé totéž povolit.

RFC-2459 zavádí následující objekty:

id-kp-serverAuth OBJECT IDENTIFIER ::= {id-kp 1}

id-kp-clientAuth OBJECT IDENTIFIER ::= {id-kp 2}

id-kp-codeSigning OBJECT IDENTIFIER ::= {id-kp 3}

id-kp-emailProtection OBJECT IDENTIFIER ::= {id-kp 4}

id-kp-ipsecEndSystem OBJECT IDENTIFIER ::= {id-kp 5}

id-kp-ipsecTunnel OBJECT IDENTIFIER ::= {id-kp 6}

id-kp-ipsecUser OBJECT IDENTIFIER ::= {id-kp 7}

id-kp-timeStamping OBJECT IDENTIFIER ::= {id-kp 8}

id-kp-OCSPSigning OBJECT IDENTIFIER ::= {id-kp 9}

Kde

id-kp OBJECT

IDENTIFIER ::= {iso(1) identified-organization(3) dod(6)

internet(1) security(5)

mechanisms(5) pkix(7) 3}

Význam jednotlivých objektů:

- Objekt id-kp-serverAuth určuje, že certifikát je určen pro

autorizaci webového serveru. Tento objekt je konzistentní

s následujícími nastavenými bity rozšíření „Použití klíče“: buď

digitalSignature a keyEncipherment nebo keyAgreement.

- Objekt id-kp-clientAuth určuje, že certifikát je určen pro

autorizaci webového klienta. Tento objekt je konzistentní

s následujícími nastavenými bity rozšíření „Použití klíče“:

digitalSignature nebo keyAgreement.

- Objekt id-kp-codeSigning určuje, že certifikát je určen pro

podepisování stahovaného software (např. digitálně podepsaných ActiveX

komponent nebo digitálně podepsaných Java appletů). Tento objekt je

konzistentní s nastaveným bitem digitalSignature rozšíření „Použití klíče“

digitalSignature.

- Objekt id-kp-timeStamping určuje, že certifikát je určen pro

vydávání časových razítek. Tento objekt je konzistentní

s následujícími nastavenými bity rozšíření „Použití klíče“:

digitalSignature a nonRepudiation.

- Objekt id-kp-emailProtection určuje, že certifikát je určen pro

bezpečný mail. Tento objekt je konzistentní s následujícími

nastavenými bity rozšíření „Použití klíče“: buď digitalSignature a

nonRepudiation nebo

keyEncipherment a keyAgreement.

- Objekt id-kp-OCSPString je určen pro protokol OCSP. Toto rozšíření

je určeno pro certifikát OCSP serveru.

Při vydávání certifikátů je třeba zajistit,

aby údaje v rozšířeních „Použití klíče“ a „Rozšířené použití klíče“ byly

vzájemně konzistentní.

Alternativní jméno předmětu - Subject

Alternative Name

Toto rozšíření umožňuje vložit do certifikátu

další identifikační údaje, které se nevešly do předmětu. Při vydávání

certifikátu nesmí být opomenuta kontrola i údajů uvedených v tomto

rozšíření.

Uvedeno zde mj. může být:

- rfc822Name - adresa

elektronické pošty dle RFC-822 (např. dostalek@pvt.cz,

- dNSName - DNS jméno (např.

jméno serveru www.firma.cz),

- x400Address - adresa

elektronické pošty podle norem řady X.400,

- directoryName - adresářové

jméno podle norem řady X.500,

- ediPartyName - jméno

podle norem EDI,

- uniformResourceIdentifier

- URI (např. http://www.firma.cz),

- iPAddress - IP adresa,

- registeredID -

identifikátor objektu.

SubjectAltName ::= GeneralNames

GeneralNames ::= SEQUENCE SIZE (1..MAX)

OF GeneralName

GeneralName ::= CHOICE {

otherName [0]

OtherName,

rfc822Name [1] IA5String,

dNSName [2]

IA5String,

x400Address [3] ORAddress,

directoryName [4] Name,

ediPartyName [5] EDIPartyName,

uniformResourceIdentifier

[6] IA5String,

iPAddress [7]

OCTET STRING,

registeredID [8] OBJECT IDENTIFIER}

OtherName ::= SEQUENCE {

type-id OBJECT IDENTIFIER,

value [0] EXPLICIT ANY DEFINED BY type-id }

EDIPartyName ::= SEQUENCE {

nameAssigner [0] DirectoryString OPTIONAL,

partyName [1]

DirectoryString }

Příklad:

SEQUENCE

30 29

OBJECT :X509v3 Subject Alternative Name

06 03 55 1d 11

OCTET STRING

04 22 30 20 81 0b 6f 70 65 72 40 69

63 61 2e 63 7a 86 11 68

74 74 70 3a 2f 2f 77 77 77 2e 69 63

61 2e 63 7a

Po

rozbalení řetězce „30 20 81 0b 6f 70 65 72 40 69 63 61 2e 63 7a 86 11 68 74

74 70 3a 2f 2f 77 77 77 2e 69 63 61 2e 63 7a“ dostaneme:

SEQUENCE

30 20

cont [ 1 ] :oper@ica.cz

81 0b 6f 70 65 72 40 69 63 61 2e 63 7a

cont [ 6 ] :http://www.ica.cz

86 11 68 74 74 70 3a 2f 2f 77 77 77 2e 69

63 61 2e 63 7a

(Ty řetězce za dvojtečkou jsem doplnil ručně,

jelikož se jedná o typy platné pouze v rámci struktury, tak žádný

konvertor nepozná o jaký typ se jedná).

Certifikační politiky - Certificate Policies

Certifikační politika je skupina dokumentů

vydaných certifikační autoritou. V těchto dokumentech jsou popsány

postupy, praktiky a cíle CA. Tj. pravidla, za kterých CA vydává certifikáty, a

zejména jak za vydané certifikáty ručí.

Na rozdíl o některých jiných dokumentů CA je certifikační politika veřejným dokumentem.

MS Explorer používá místo „Certifikační

politika“ název „Certifikační zásady“.

Provozovatel CA si zpravidla zaregistruje

identifikátor objektu pro své dokumenty. Identifikátory objektu certifikační

politiky se pak uvádí v rozšíření certifikátu nazývaném „Certifikační

politika“. Jestliže je toto rozšíření

označeno jako kritické, pak software ověřující certifikát může certifikát

akceptovat jedině v případě, že je schopen interpretovat toto rozšíření

včetně jeho parametrů. Jinými slovy: musí pro něj být akceptovatelná uvedená

certifikační politika.

Rozšíření „Certifikační politika“ obsahuje

sekvenci, kde každý její prvek identifikuje jeden dokument (PolicyInformation):

certificatePolicies ::= SEQUENCE SIZE

(1..MAX) OF PolicyInformation

Každý dokument (PolicyInformation) je

sekvencí skládající se z identifikátoru objektu certifikační politiky

(policyIdentifier) a parametrů této

certifikační politiky (policyQualifiersInfo):

PolicyInformation ::= SEQUENCE {

policyIdentifier CertPolicyId,

policyQualifiers SEQUENCE SIZE (1..MAX) OF

PolicyQualifierInfo OPTIONAL }

CertPolicyId ::= OBJECT IDENTIFIER

RFC-2459 doporučuje používat pouze

identifikátory objektů (bez parametrů).

Každý parametr je pak sekvencí skládající se

z identifikátoru objektu parametru (policyQualifierId) a kvalifikátoru

(qualifier):

PolicyQualifierInfo ::= SEQUENCE {

policyQualifierId PolicyQualifierId,

qualifier ANY DEFINED BY policyQualifierId }

V opodstatněných případech RFC-2459

připouští pouze dva parametry pro certifikační politiku:

- URI, na kterém je politika zveřejněna (cPSuri). Tento parametr

používá identifikátor objekt id-qt-cps:

id-qt-cps OBJECT IDENTIFIER ::= { id-qt 1 }

a jako kvalifikátor používá IA5STRING obsahující zmíněné URI.

Kde:

id-qt OBJECT IDENTIFIER ::= { id-pkix 2 }

- Poznámka zobrazovaná uživateli při použití certifikátu

(userNotice). Tento parametr používá objekt id-qt-unotice:

id-qt-unotice OBJECT IDENTIFIER ::= { id-qt 2 }

a jako kvalifikátor použije sekvenci UserNotice:

UserNotice ::= SEQUENCE {

noticeRef NoticeReference OPTIONAL,

explicitText DisplayText OPTIONAL}

-

Položka

noticeRef identifikuje text připravený

organizací a uložený např. na disku.

Dále může obsahovat číslo blíže určující zobrazovaný text:

NoticeReference

::= SEQUENCE {

organization DisplayText,

noticeNumbers SEQUENCE OF INTEGER }

-

Položka explicitText pak obsahuje maximálně 200

znaků dlouhý text přímo obsažený v certifikátu.

DisplayText

::= CHOICE {

visibleString VisibleString (SIZE (1..200)),

bmpString BMPString (SIZE

(1..200)),

utf8String UTF8String (SIZE (1..200)) }

Příklad:

SEQUENCE

30 70

OBJECT :X509v3 Certificate Policies

06 03 55 1d 20

OCTET STRING

04 69 30 67 30 65 06 0a 2b 06 01 04 01 b3 61 01 01 02 30 57

30 2d 06 08 2b 06 01 05 05 07 02 01

16 21 68 74 74 70 3a 2f

2f 77 77 77 2e 69 63 61 2e 63 7a 2f

62 65 7a 70 65 63 6e 6f

73 74 2e 68 74 6d 6c 30 26 06 08 2b

06 01 05 05 07 02 01 16

1a 68 74 74 70 3a 2f 2f 77 77 77 2e

69 63 61 2e 63 7a 2f 72

61 64 2e 68 74 6d 6c

Rozborem řetězce obdržíme:

SEQUENCE

30 67

SEQUENCE

30 65

OBJECT :1.3.6.1.4.1.6625.1.1.2

06 0a 2b 06 01 04 01 b3 61 01 01 02

SEQUENCE

30 57

SEQUENCE

30 2d

OBJECT :Policy Qualifier CPS

06 08 2b 06 01 05 05 07 02 01

//www.ica.cz/bezpecnost.html

16 21 68 74 74 70 3a 2f 2f 77 77 77 2e

69 63 61 2e 63 7a 2f

62 65 7a 70 65 63 6e 6f 73 74 2e 68 74

6d 6c

SEQUENCE

30 26

OBJECT :Policy Qualifier CPS

06 08 2b 06 01 05 05 07 02 01

//www.ica.cz/rad.html

16 1a 68 74 74 70 3a 2f 2f 77 77 77 2e

69 63 61 2e 63 7a 2f

72 61 64 2e 68 74 6d 6c

Policy Mappings

Toto rozšíření se používá pouze

v certifikátech certifikačních autorit. Má význam v případě, že

certifikát certifikační autority je podepsán jinou CA. V takovém případě

je pravděpodobné, že nadřízená certifikační autorita si vydá jinou certifikační

politiku než podřízená certifikační autorita. Při ověřování řetězce certifikátů

je pak důležité, aby certifikační politiky jednotlivých certifikátů

v řetězci byly konzistentní. Jelikož každá CA má pro své certifikační

politiky své identifikátory objektu, tak úkolem rozšíření Policy

Mappings je sdělit, že ta a ta certifikační politika vydavatele (nadřízené

CA - issuerDomainPolicy) je srovnatelná s tou a tou certifikační politikou

předmětu (podřízené CA - subjectDomainPolicy).

Rozšíření „Policy Mappings“ pak obsahuje sekvenci dvojic:

PolicyMappings ::=

SEQUENCE SIZE (1..MAX) OF SEQUENCE {

issuerDomainPolicy CertPolicyId,

subjectDomainPolicy CertPolicyId }

Základní omezení - Basic Constraints

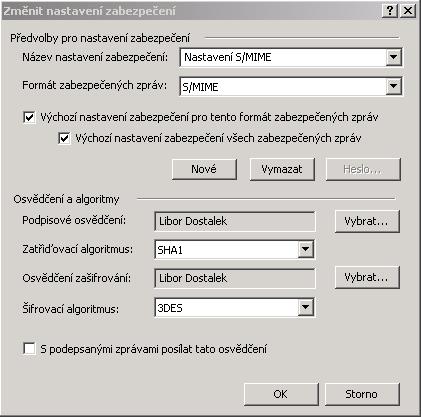

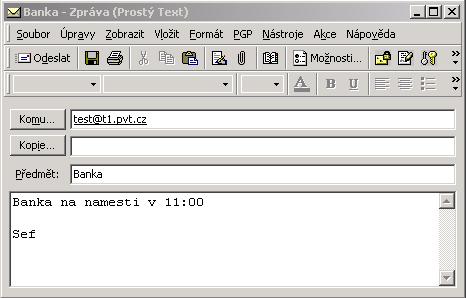

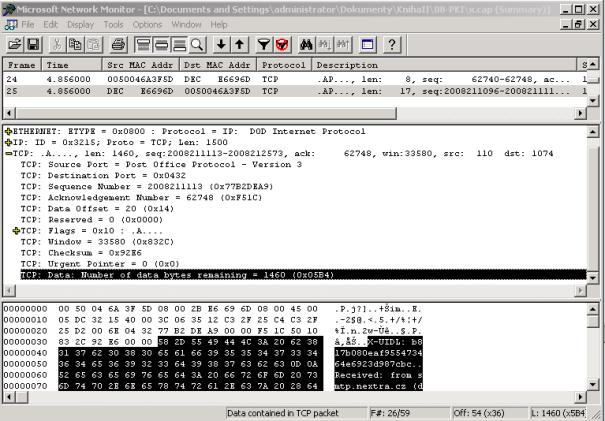

Obr. 8-7 Uživatel 3 se prohlásil za certifikační autoritu

Jádrem činnosti CA je to, že svým podpisem ručí za údaje uvedené ve vydaných certifikátech. Na obr. 8-7 je znázorněno nebezpečí pro CA spočívající v tom, že CA vydává certifikáty svým uživatelům a najednou uživatel 3 se svévolně prohlásí za CA a vydá certifikáty uživatelům X a Y. Problém je v tom, že CA ručí za takto vydané certifikáty uživatelů X a Y díky tomu, že např. uživatel X dostane řetězec certifikátů obsahující: certifikát uživatele X, certifikát uživatele 3 a certifikát CA. Čili není problém ověřit platnost takového certifikátu (tj. zodpovědnost CA za takto vydaný certifikát).

Jeden mechanismus, jak takovémuto počínání uživatele zamezit, jsme již popsali – pomocí rozšíření „Použití klíče“, kterým v certifikátech vydávaných uživatelům jejich klíč neoznačíme, že je jej možné používat k verifikaci certifikátů.

Rozšíření „Základní omezení“ umožňuje označit certifikát, aby bylo zřejmé, zdali se jedná o certifikát CA nebo koncového uživatele, nastavením položky cA (je-li nastavena na TRUE, pak se jedná o certifikát CA). Pomocí položky pathLenConstraint pak sdělíme, kolik může v certifikační cestě následovat certifikátů certifikačních autorit pod tímto certifikátem. Např. je-li tato položka nastavena na nulu, pak se pod tímto certifikátem certifikační autority může v certifikační cestě vyskytovat pouze certifikát koncového uživatele (nikoliv certifikát CA).

BasicConstraints

::= SEQUENCE {

cA BOOLEAN DEFAULT FALSE,

pathLenConstraint INTEGER (0..MAX) OPTIONAL }

Toto rozšíření se označuje jako kritické a používá se pouze u certifikátů CA.

Příklad:

SEQUENCE

30 82 01 08

SEQUENCE

30 0f

OBJECT :X509v3 Basic Constraints

06 03 55 1d 13

BOOLEAN :255

01 01 ff

OCTET STRING

04 05 30 03 01 01 ff

Po rozboru řetězce zjistíme, že řetězec obsahuje pouze

položku cA a neobsahuje položku pathLenConstraint:

SEQUENCE

30 03

BOOLEAN :255

01 01 ff

Omezení jména – Name Constrains

Toto rozšíření může být též použito pouze v certifikátech CA. Certifikát CA se tímto omezením omezuje jen pro certifikáty uživatelů splňující v certifikátu uvedené podmínky pro jedinečná jména či alternativní jména uvedená v tomto rozšíření.

Omezovat lze např. na DNS jména patřící do domény .firma.cz. Či lze omezovat jména poštovních schránek na poštovní adresy patřící určité doméně. Lze omezovat i IP-adresy apod.

Distribuční místa odvolaných certifikátů – CRL

Distribution points

Toto rozšíření obsahuje sekvenci URI, na kterých je vystaven seznam odvolaných certifikátů (CRL):

cRLDistributionPoints ::= {

CRLDistPointsSyntax }

CRLDistPointsSyntax ::= SEQUENCE SIZE

(1..MAX) OF DistributionPoint

Každé distribuční místo je specifikováno

sekvencí:

DistributionPoint ::= SEQUENCE {

distributionPoint [0]

DistributionPointName OPTIONAL,

reasons [1]

ReasonFlags OPTIONAL,

cRLIssuer [2]

GeneralNames OPTIONAL }

Kde DistributionPointName obsahuje konkrétní

URI:

DistributionPointName ::= CHOICE {

fullName [0]

GeneralNames,

nameRelativeToCRLIssuer [1] RelativeDistinguishedName }

Volitelná položka ReasonsFlags může obsahovat důvody odvolání certifikátu, pro

které se tento seznam odvolaných certifikátů vystavuje:

ReasonFlags ::= BIT STRING {

unused (0),

keyCompromise (1),

cACompromise (2),

affiliationChanged (3),

superseded (4),

cessationOfOperation (5),

certificateHold (6) }

Není-li položka ReasonsFlags uvedena, pak se jedná o kompletní CRL. Poslední volitelnou položkou je jméno vydavatele (jméno CA), pro kterou je CRL vystaven (cRLIssuer), není-li tato položka uvedena, pak CRL je vydáno pro CA, která vydala tento certifikát.

Příklad:

SEQUENCE

30 29

OBJECT :X509v3 CRL Distribution Points

06 03 55 1d 1f

OCTET STRING

04 22 30 20 30 1e a0 1c a0 1a 86 18

68 74 74 70 3a 2f 2f 63

61 2e 69 63 61 2e 63 7a 2f 63 72 6c

2e 63 67 69

Po rozboru řetězce obdržíme:

SEQUENCE

30 20

SEQUENCE

30 1e

cont [ 0 ]

a0 1c

cont [ 0 ]

a0 1a

cont [ 6 ] :http://ca.ica.cz/crl.cgi

86 18 68 74 74 70 3a 2f 2f 63 61 2e 69

63 61 2e 63 7a 2f 63

72 6c 2e 63 67 69

Subject directory attributes

Jedná se o rozšíření obsahující další atributy, které se nevešly do předmětu certifikátu. Rozšíření obsahuje sekvenci těchto atributů.

Toto rozšíření není normou RFC-2459 doporučeno k všeobecnému použití. Norma RFC-3039 pro kvalifikované certifikáty však zavádí některé atributy pro toto rozšíření.

8.1.11 Privátní rozšíření certifikátu

Tato rozšíření jsou zavedena pro PKI. Používají následující objekty:

id-pkix OBJECT IDENTIFIER ::= { iso(1) identified-organization(3)

dod(6) internet(1) security(5)

mechanisms(5) pkix(7) }

id-pe OBJECT IDENTIFIER ::= { id-pkix 1 }

id-ad OBJECT IDENTIFIER ::= { id-pkix 48 }

|

Rozšíření |

Označení |

OID (extnID) |

|

Přístupové informace CA |

id-pe-authorityInfoAccess |

{id-pe 1} |

Přístupové informace CA

Toto rozšíření obsahuje informace o tom, jak OnLine zjišťovat platnost certifikátu nebo politiku CA. Toto rozšíření obsahuje sekvenci jednotlivých přístupovových informací:

AuthorityInfoAccessSyntax ::=

SEQUENCE SIZE (1..MAX) OF

AccessDescription

Konkrétní přístupová informace je pak

sekvencí identifikátoru objektu specifikujícího konkrétní přístupové informace

a vlastních informací (accessLocation):

AccessDescription ::= SEQUENCE {

accessMethod OBJECT IDENTIFIER,

accessLocation GeneralName }

Jsou definovány následující identifikátory objektů (následující typy přístupových informací):

id-ad-caIssuers

OBJECT IDENTIFIER ::= { id-ad 2 }

id-ad-ocsp OBJECT IDENTIFIER ::= { id-ad 1 }

Kde

- Objekt id-ad-caIssuers je určen pro specifikaci dodatečných informací CA, které mají pomoci uživateli certifikátu nalézt správnou certifikační cestu. Položka accessLocation pak obsahuje URI odkaz na položku adresáře protokolu DAP nebo adresu elektronické pošty dle RFC-822.

- Objekt id-ad-ocsp je určen pro protokol OCSP. Položka accessLocation pak definuje přístupový protokol (např. HTTP) a další přístupové informace – prakticky bude tedy obsahovat URI.

8.1.12 Příklad certifikátu

Rozebereme si nějaký kratší certifikát a pro ušetření papíru jej vypíši ve dvou sloupcích:

|

SEQUENCE 30 82 02 96 SEQUENCE 30 82 01 ff cont [ 0 ] a0 03 INTEGER :02 02 01 02 INTEGER :01E012 02 03 01 e0 12 SEQUENCE 30 0d OBJECT :md5WithRSAEncryption 06 09 2a 86 48 86 f7 0d 01 01 04 NULL 05 00 SEQUENCE 30 5d SET 31 0b SEQUENCE 30 09 OBJECT :countryName 06 03 55 04 06 PRINTABLESTRING :CZ 13 02 43 5a SET 31 11 SEQUENCE 30 0f OBJECT :organizationName 06 03 55 04 0a PRINTABLESTRING :PVT a.s. 13 08 50 56 54 20 61 2e 73 2e SET 31 11 SEQUENCE 30 0f OBJECT :organizationalUnitName 06 03 55 04 0b PRINTABLESTRING :20000901 13 08 32 30 30 30 30 39 30 31 SET 31 28 SEQUENCE 30 26 OBJECT :commonName 06 03 55 04 03 PRINTABLESTRING :Certifikacni autorita I.CA 0009 13 1f 43 65 72 74 69 66 69 6b 61 63

6e 69 20 61 75 74 6f 72 69 74 61 20 49 2e 43 41 20 30 30 30

39 SEQUENCE 30 1e UTCTIME :010212104051Z 17 0d 30 31 30 32 31 32 31 30 34 30

35 31 5a UTCTIME :010814104051Z 17 0d 30 31 30 38 31 34 31 30 34 30

35 31 5a SEQUENCE 30 74 SET 31 0b SEQUENCE 30 09 OBJECT :countryName 06 03 55 04 06 PRINTABLESTRING :CZ 13 02 43 5a SET 31 11 SEQUENCE 30 0f OBJECT :organizationName 06 03 55 04 0a PRINTABLESTRING :PVT a.s. 13 08 50 56 54 20 61 2e 73 2e |

SET 31 19 SEQUENCE 30 17 OBJECT :organizationalUnitName 06 03 55 04 0b PRINTABLESTRING :Ceske Budejovice 13 10 43 65 73 6b 65 20 42 75 64 65

6a 6f 76 69 63 65 SET 31 17 SEQUENCE 30 15 OBJECT :commonName 06 03 55 04 03 PRINTABLESTRING :Libor Dostalek 13 0e 4c 69 62 6f 72 20 44 6f 73 74

61 6c 65 6b SET 31 1e SEQUENCE 30 1c OBJECT :emailAddress 06 09 2a 86 48 86 f7 0d 01 09 01 IA5STRING :dostalek@pvt.cz 16 0f 64 6f 73 74 61 6c 65 6b 40 70

76 74 2e 63 7a SEQUENCE 30 81 9f SEQUENCE 30 0d OBJECT :rsaEncryption 06 09 2a 86 48 86 f7 0d 01 01 01 NULL 05 00 BIT STRING 03 81 8d 00 30 81 89 02 81 81 00 ad

e7 93 2d 2b 10 78 0c 17 e2 88 d7 bd c4 b4 f4 39 bf 32 39 24

60 f1 61 7f b1 fe 59 96 c1 3a 5d 0d e2 e3 79 8d 6e ee c3 74 1d fa 17 1c 02 c1 6e 3f 0e 17 e5 a1 d4 95 a5 35 34 80 5c b4 97 17 a1 c1 94 16 2a 32 11 8e 3e 58 dd e8 a2 10 03 1c 0b ec

fe 83 9d 47 06 ac 9f a7 51 80 68 07 ad 1a da f2 4d ee 1e ff

58 fb 88 5d 54 85 23 d5 78 29 90 db 5f ac db ad 2b 02 90 7f

07 17 d0 40 70 e6 2b 02 03 01 00 01 cont [ 3 ] a3 4d SEQUENCE 30 4b SEQUENCE 30 49 OBJECT :X509v3 CRL Distribution Points 06 03 55 1d 1f OCTET STRING 04 42 30 40 30 1e a0 1c a0 1a 86 18

68 74 74 70 3a 2f 2f 63 61 2e 69 63 61 2e 63 7a 2f 63 72 6c

2e 63 67 69 30 1e a0 1c a0 1a 86 18 68 74 74 70 3a 2f 2f 70

73 2e 69 70 62 2e 63 7a 2f 63 72 6c 2e 63 67 69 SEQUENCE 30 0d OBJECT :md5WithRSAEncryption 06 09 2a 86 48 86 f7 0d 01 01 04 NULL 05 00 BIT STRING 03 81 81 00 28 0a ca d3 33 e1 91 d4 bb

98 f5 d1 fb aa 59 18 75 fd 47 a6 94 e4 c4 f5 df 4b f6 01 27

e7 68 bf d9 1a a9 2f 75 da 58 d8 fd 7a db 26 56 ba 0c e9 b3

5c b7 6e c7 13 5f 08 7c bc fb 3b 7c cd c8 5b 6a 5d a8 cb eb

ef dc 4b 04 68 06 21 cb 02 fc 35 5b 7c a2 18 0d 91 8d 2c a5

78 2c b3 34 37 f0 86 e2 d2 f9 c4 5f 9e 0e 27 0f 40 43 aa 01

41 de 46 ec e4 78 0c b9 14 aa 9f 7f 38 2a 8d 4e 1c 3c eb |

DER-kódovaný certifikát mohu vypsat šestnáctkově (což není nic jiného než předchozí výpis po vypuštění textových komentářů):

30820296308201ffa003020102020301e012300d06092a864886f70d0101040500305d310b300906

035504061302435a3111300f060355040a130850565420612e732e3111300f060355040b13083230

303030393031312830260603550403131f436572746966696b61636e69206175746f726974612049

2e43412030303039301e170d3031303231323130343035315a170d3031303831343130343035315a

3074310b300906035504061302435a3111300f060355040a130850565420612e732e311930170603

55040b13104365736b6520427564656a6f76696365311730150603550403130e4c69626f7220446f

7374616c656b311e301c06092a864886f70d010901160f646f7374616c656b407076742e637a3081

9f300d06092a864886f70d010101050003818d0030818902818100ade7932d2b10780c17e288d7bd

c4b4f439bf32392460f1617fb1fe5996c13a5d0de2e3798d6eeec3741dfa171c02c16e3f0e17e5a1

d495a53534805cb49717a1c194162a32118e3e58dde8a210031c0becfe839d4706ac9fa751806807

ad1adaf24dee1eff58fb885d548523d5782990db5facdbad2b02907f0717d04070e62b0203010001

a34d304b30490603551d1f04423040301ea01ca01a8618687474703a2f2f63612e6963612e637a2f

63726c2e636769301ea01ca01a8618687474703a2f2f70732e6970622e637a2f63726c2e63676930

0d06092a864886f70d010104050003818100280acad333e191d4bb98f5d1fbaa591875fd47a694e4

c4f5df4bf60127e768bfd91aa92f75da58d8fd7adb2656ba0ce9b35cb76ec7135f087cbcfb3b7ccd

c85b6a5da8cbebefdc4b04680621cb02fc355b7ca2180d918d2ca5782cb33437f086e2d2f9c45f9e

0e270f4043aa0141de46ece4780cb914aa9f7f382a8d4e1c3ceb

Jenže běžnější je, že se certifikát nevypisuje šestnáctkově, ale DER-kódovaný certifikát se kóduje Base64.

A po doplnění úvodního a koncového řádku obdržíme certifikát ve tvaru PEM (někdy označovaném též jako CER):

-----BEGIN

CERTIFICATE-----

MIICljCCAf+gAwIBAgIDAeASMA0GCSqGSIb3DQEBBAUAMF0xCzAJBgNVBAYTAkNa

MREwDwYDVQQKEwhQVlQgYS5zLjERMA8GA1UECxMIMjAwMDA5MDExKDAmBgNVBAMT

H0NlcnRpZmlrYWNuaSBhdXRvcml0YSBJLkNBIDAwMDkwHhcNMDEwMjEyMTA0MDUx

WhcNMDEwODE0MTA0MDUxWjB0MQswCQYDVQQGEwJDWjERMA8GA1UEChMIUFZUIGEu

cy4xGTAXBgNVBAsTEENlc2tlIEJ1ZGVqb3ZpY2UxFzAVBgNVBAMTDkxpYm9yIERv

c3RhbGVrMR4wHAYJKoZIhvcNAQkBFg9kb3N0YWxla0BwdnQuY3owgZ8wDQYJKoZI

hvcNAQEBBQADgY0AMIGJAoGBAK3nky0rEHgMF+KI173EtPQ5vzI5JGDxYX+x/lmW

wTpdDeLjeY1u7sN0HfoXHALBbj8OF+Wh1JWlNTSAXLSXF6HBlBYqMhGOPljd6KIQ

AxwL7P6DnUcGrJ+nUYBoB60a2vJN7h7/WPuIXVSFI9V4KZDbX6zbrSsCkH8HF9BA

cOYrAgMBAAGjTTBLMEkGA1UdHwRCMEAwHqAcoBqGGGh0dHA6Ly9jYS5pY2EuY3ov

Y3JsLmNnaTAeoBygGoYYaHR0cDovL3BzLmlwYi5jei9jcmwuY2dpMA0GCSqGSIb3

DQEBBAUAA4GBACgKytMz4ZHUu5j10fuqWRh1/UemlOTE9d9L9gEn52i/2RqpL3Xa

WNj9etsmVroM6bNct27HE18IfLz7O3zNyFtqXajL6+/cSwRoBiHLAvw1W3yiGA2R

jSyleCyzNDfwhuLS+cRfng4nD0BDqgFB3kbs5HgMuRSqn384Ko1OHDzr

-----END

CERTIFICATE-----

Abych byl úplně upřímný, tak abych vám tento certifikát takto zobrazil, tak jsem si jej vyexportoval z MS Exploreru právě jako certifikát typu „X.509, kódování Base-64 (CER)“. S tím exportem je svázaná ještě další věc. Jelikož se jedná o můj osobní certifikát, tak v úložišti Windows 2000 je k tomuto certifikátu i soukromý klíč, takže jsem dotazován, zda-li si přeji export pouze certifikátu (výše uvedený případ) nebo chci exportovat jak certifikát, tak i soukromý klíč. Exportem dvojice certifikát + soukromý klíč se zabývá norma PKCS#12.

8.2 Kvalifikované certifikáty

Kvalifikovaný certifikát je zvláštní typ certifikátu, které používá Evropská unie ve své legislativě. Zvláštní není ani svou syntaxí (ta je ve své podstatě podmnožinou certifikátu popsaného v předchozí kapitole, tj. certifikátu dle RFC-2459). Zvláštnost je v právní oblasti. Cílem kvalifikovaného certifikátu je i po právní stránce nahradit rukou psaný podpis elektronickým podpisem. Jádro myšlenek ohledně kvalifikovaných certifikátů je uvedeno v RFC-3039. Je to snad jediné RFC, které vychází z Evropských zkušeností a pokouší se je celosvětově zobecnit. V Česku je použití kvalifikovaných certifikátů vymezeno zákonem o elektronickém podpisu.

Kvalifikovaný certifikát se vydává konkrétnímu člověku (nikoliv např. serveru). Kvalifikovaný certifikát obsahuje identifikaci držitele certifikátu založenou na oficiální identifikaci člověka nebo na jeho pseudonymu. Certifikační autorita vždy zná konkrétní osobu, které certifikát vydala.

Předmět certifikátu musí být jednoznačný pro konkrétní osobu, tj. dvě různé osoby nemohou mít vydán certifikát se shodným předmětem. Tato podmínka musí být splněna po celou dobu existence konkrétní CA. Pro docílení této podmínky je možné použít atribut serialNumer (nezaměňovat s položkou sériové číslo certifikátu). Kdyby dvě osoby mely mít stejné předměty, pak se odliší hodnotou v položce serialNumer.

U kvalifikovaných certifikátů nestačí, aby byl pouze předmět jednoznačný pro konkrétní osobu, ale certifikační autorita nesmí vydat dvěma různým osobám certifikát, který by měl stejný veřejný klíč. Tj. certifikační autorita musí po dobu své existence archivovat i veřejné klíče, které uživatelům podepsala. U veřejných klíčů musí mít i informaci pro jaké algoritmy se budou používat, aby mohla porovnávat klíče, zdali již nejsou použité. Otázkou je, co udělat, když CA obdrží žádost o certifikát s veřejným klíčem tč. platného certifikátu. Asi by měl být platný certifikát odvolán z iniciativy CA a žádost zamítnuta.

Podle zákona o elektronickém podpisu je nutné, aby byly kvalifikované certifikáty používané pro styk se státní správou vydávány státem akreditovaným certifikačními autoritami.

RFC-3039 určujeatributy položek vydavatele certifikátu, předmět certifikátu a jaká rozšíření mohou být použita v kvalifikovaném certifikátu.

8.2.1 Identifikační údaje CA – issuer

Položka identifikační údaje CA (issuer) může být libovolnou kombinací atributů:

§

countryName,

§

stateOrProvinceName,

§

organizationName,

§

localityName,

§

serialNumber –

slouží pro rozlišení dvou CA, které by jinak měly identické identifikační

údaje. Nesmí se zaměňovat se sériovým číslem certifikátu.

§

domainComponent

– jednotlivé řetězce z DNS jména. Tento atribut je jako identifikační údaj

CA asi málo paktický.

Atribut serialNumber není uveden v RFC-2459. Tam se pro podobný účel používá atribut DNQualifier.

8.2.2 Identifikační údaje uživatele (předmět certifikátu)

Předmět certifikátu (subject) může být kombinací následujících atributů:

§

countryName –

váže se na občanství či místo pobytu držitele certifikátu

§

commonName

§

surname

§

givenName

§

pseudonym

§

serialNumber

§

organizationName

§

organizationalUnitName;

§

stateOrProvinceName

§

localityName

§

postalAddress.

V příloze k normě RFC-3039 jsou pak ještě zmíněny atributy: pkcs9mail a dnQualifier.

Kvalifikovaný certifikát musí obsahovat vždy alespoň jeden z atributů: commonName, givenName nebo pseudonym.

Atribut serialNumber není uveden v RFC-2459. V RFC-2459 se pro podobný účel používá atribut DNQualifier, který je rovněž uveden v dodatku k RFC-3039. Tj. pravděpodobně by se u kvalifikovaných certifikátů měl pro jednoznačnou identifikaci předmětu certifikátu používat atribut serialNuber a u ostatních certifikátu by se měla dát přednost atributu DNQualifier.

8.2.3 Požadavky na standardní rozšíření certifikátu

Standardními rozšířeními certifikátu rozumíme rozšíření zavedená v RFC-2459.

Subject directory attributes

Pro kvalifikované certifikáty se zavádí atributy pro rozšíření „Subject directory attributes“. Jedná se o další osobní údaje o držiteli certifikátu“.

|

Identifikátor /

zkratka |

Atribut |

OID |

Význam |

|

Title |

title |

{id-at 12} |

Titul |

|

Date of Birth |

dateOfBirth |

{id-pda 1} |

Datum narození |

|

Place of Birth |

PlaceOfBirth |

{id-pda 2} |

Místo narození |

|

Gender |

Gender |

{id-pda 3} |

Pohlaví (M=muž, F=žena) |

|

Country of Citizenship |

contryOfCitizenship |

{id-pda 4} |

Občanství |

|

Country of Residence |

countryOfResidence |

{id-pda 5} |

Zemně pobytu |

Kde

id-pda OBJECT IDENTIFIER ::= {iso(1)

identified-organization(3) dod(6)

internet(1)

security(5) mechanisms(5) pkix(7) 9}

Použití klíče

Toto rozšíření musí být u kvalifikovaných certifikátů označeno jako kritické a mělo by být v certifikátu vždy přítomno.

Jestliže je v tomto rozšíření nastaven bit nonRepudation, pak nesmí být nastaven žádný jiný bit. Tj. je snaha, aby jiným použitím páru veřejný/soukromý klíč nemohlo dojít k poškození uživatele.

Já si to vysvětluji následovně. Na obr. 4-4 jsme si vysvětlili, jak se používá elektronický podpis k autentizaci klienta. Kdyby byl policista falešný, pak by mohl místo náhodného čísla vygenerovat např. platební příkaz klienta ve svůj prospěch (obr 8-9).

Obr 8-9 Použitím soukromého klíče pro autentizaci by mohlo dojít k nechtěnému podpisu v neprospěch uživatele.

Jinými slovy je předepsáno: pokud se vystavuje certifikát pro ověřování podpisu, pak je třeba zamezit tomu, aby tento certifikát bylo možné použít k něčemu jinému, přičemž by uživatel digitálně podepsal něco, co např. vůbec nevidí.

Prakticky to znamená, že by měl mít člověk tři certifikáty: podepisovací, identifikační a šifrovací. Přitom podepisovací by měl být v každém případě kvalifikovaným certifikátem. Proč nesloučit identifikační a šifrovací certifikát? To je čistě z praktických důvodů. Soukromý klíč od šifrovacího certifikátu je praktické zálohovat na CA, kdežto u identifikačního certifikátu to zase není dobré. Identifikační certifikát může také používat úplně jiný algoritmus, než šifrovací certifikát. Např. algoritmus DSA je použitelný pro podepisování i identifikaci, ale nikoli pro šifrování.

Pokud budeme používat čipové karty, které generují samy dvojicí klíčů, pak je asi praktické mít jednu podepisovací kartu a druhou identifikační. Soukromý klíč k šifrovacímu certifikátu pak můžeme uložit zašifrován v souborovém systému identifikační karty. Prostě identifikační kartu použijeme jen jako nosič (při nošení v kapse je odolnější než disketa).

8.2.4 Nově zavedená rozšíření

Norma RFC-3039 zavádí dvě rozšíření, která mají podle mne praktický význam jen pro kvalifikované certifikáty. Jedná se o rozšíření „Biometrické informace“ a o rozšíření „Příznaky kvalifikace certifikátu“.

|

Rozšíření |

Označení |

OID (extnID) |

|

Biometrické informace |

id-pe-biometricInfo |

{id-pe 2} |

|

Příznaky kvalifikace certifikátu |

id-pe-qcStatements |

{id-pe 3} |

Kde

id-pe OBJECT IDENTIFIER ::= {iso(1) identified-organization(3)

dod(6)

internet(1)

security(5) mechanisms(5) pkix(7) 1}

Biometrické informace

V certifikátu nejsou uloženy samotné biometrické vlastnosti držitele certifikátu, ale pouze kontrolní součty z příslušných biometrických vlastností. U příslušného kontrolního součtu může být uvedeno URI, na kterém je celá biometrická vlastnost kompletně k dispozici.

Toto rozšíření obsahuje sekvenci kontrolních součtů jednotlivých biometrických vlastností držitele certifikátu.

Tč. jsou definovány dvě biometrické vlastnosti:

- Obrázek držitele certifikátu

- Nasnímaný obrázek rukou psaného podpisu držitele certifikátu.

BiometricData ::= SEQUENCE {

typeOfBiometricData TypeOfBiometricData,

hashAlgorithm AlgorithmIdentifier,

biometricDataHash OCTET STRING,

sourceDataUri IA5String OPTIONAL }

TypeOfBiometricData ::= CHOICE {

predefinedBiometricType PredefinedBiometricType,

biometricDataID OBJECT IDENTIFIER }

PredefinedBiometricType ::= INTEGER {

picture(0),

handwritten-signature(1)}

(picture|handwritten-signature,...)

Jednotlivá biometrická vlastnost držitele (Biometricdata) obsahuje:

- Typ biometrických dat (typeOfBiometricData), který je specifikován buď identifikátorem objektu příslušného typu biometrických dat nebo RFC-3039 zavádí výčet (0=obrázek, 1=rukou psaný podpis atd.).

- Identifikátor objektu algoritmu použitého pro výpočet kontrolního součtu.

- Vlastní kontrolní součet (biometricDataHash).

- URI, na kterém je originál biometrických dat k dispozici. Tj. dat, ze kterých je počítán kontrolní součet pro toto rozšíření. Tato položka je volitelná.

Rozšíření nesmí být označeno jako kritické.

Příznaky kvalifikace certifikátu

Toto rozšíření by mělo vyjadřovat, že se jedná o kvalifikovaný certifikát. Rozšíření obsahuje sekvenci příznaků kvalifikace certifikátu.

Každý příznak se skládá z identifikátoru objektu a parametrů definovaných při zavedení tohoto identifikátoru objektů. RFC-3039 zavádí pouze jeden příznak, a to příznak pro identifikaci registrační autority. Další příznaky by měl zavést zákon (resp. související vyhlášky) země, ve které se kvalifikované certifikáty vydávají.

8.3 Žádost o odvolání certifikátu

Představte si situaci, kdy přijdete o soukromý klíč nebo se vám podaří soukromý klíč vyzradit. Pak je třeba příslušný certifikát odvolat.

Při odvolávání certifikátu nejde o to, postupovat podle nějakých norem, ale jde především o rychlost. Pokud soukromý klíč máte, pak pošlete žádost o odvolání certifikátu na CA např. elektronickou poštou. Zprávu elektronické pošty podepíšete soukromým klíčem příslušejícím odvolávanému certifikátu. Jenže to stejně nejde, pokud není certifikát k takovémuto podpisu určen.

Pokud o soukromý klíč přijdete nebo certifikát není určen pro ověřování elektronického podpisu, pak elektronické cesty selhávají.

Některé CA při vydání certifikátu pro takové případy vystaví jednorázové heslo pro odvolání certifikátu. Pokud toto heslo znáte, pak lze odvolat certifikát telefonicky, faxem nebo nepodepsanou elektronickou poštou s uvedením zmíněného jednorázového hesla.

Pokud neznáte ani jednorázové heslo, pak nezbývá, než se s doklady totožnosti a smlouvou o vydání certifikátu vydat na registrační autoritu. Pokud přijdete úplně o vše, pak máte problém. V takovém případě to ale asi není ten největší problém který máte.

8.4 Seznam odvolaných certifikátů - CRL

Certifikát může ztratit svou platnost tak, že vyprší, tj. uplyne čas notAfter uvedený v certifikátu. Druhou možností, jak může pozbýt certifikát své platnosti, je na základě žádosti držitele certifikátu či jeho zaměstnavatele (např. při rozvázání pracovního poměru) o odvolání certifikátu podané na certifikační autoritu. Třetí možností je odvolání certifikátu z iniciativy samotné CA (např. dorazí-li na CA žádost o certifikát se stejným veřejným klíčem jako má existující vydaný certifikát).

CA odvolaný certifikát zveřejní na seznamu odvolaných certifikátů (Certificate Revocation List - neboli CRL).

Mechanizmus žádosti o odvolání certifikátu zveřejňuje CA v dokumentu „Certifikační politika CA“. Žádost o odvolání certifikátu nemusí být prováděna ani elektronickou formou, ale CA může vyžadovat např. osobní účast uživatele. Pokud se provádí elektronickou cestou, pak žádost musí být elektronicky podepsána soukromým klíčem odvolávaného certifikátu (v případě, že by takou žádost provedl hacker neoprávněně, tj. uměl ji elektronicky podepsat, tj. znal soukromý klíč, pak je pro uživatele jen dobře, že ji podal). Nebo může být použito jednorázové heslo pro odvolání certifikátu.

CRL obsahuje sériová čísla odvolaných certifikátů (CRL může být i prázný). Odvolané certifikáty se zveřejňují v CRL až do vypršení jejich původní doby platnosti (notAfter).

Způsob zveřejňování CRL je opět uveden v dokumentu „Certifikační politika CA“. Může jej např. vystavovat na webovém serveru atp. V rozšíření certifikátu „Distribuční místa odvolaných certifikátů“ jsou uvedená URI, na kterých CA dává k dispozici CRL.

Mechanismus CRL spočívá v tom, že CA vydává CRL zpravidla v pravidelných intervalech. V intervalu mezi vydáváním CRL schraňuje jednotlivé žádosti o odvolání certifikátu, které pak shrne do následujícího CRL. Tj. účinnost odvolání CRL není okamžitá, ale až s vydáním následujícího CRL.

Tvar CRL specifikovala norma X.509. Avšak v Internetu používáme CRL, které sice vycházejí ze specifikace CRL podle normy X.509 verze 2, ale opět je tato struktura pro Internet popsána v RFC-2459. Podle RFC-2459 musí CRL obsahovat: pravděpodobné datum a čas vydání následujícího CRL, číslo CRL uvedené v příslušném rozšíření CRL a rozšíření „Identifikátor klíče certifikační autority“.

CertificateList ::= SEQUENCE {

tbsCertList TBSCertList,

signatureAlgorithm AlgorithmIdentifier,

signatureValue BIT STRING }

TBSCertList ::= SEQUENCE {